Kanalet e shpërndarjes dhe rrjedhjes së informacionit konfidencial. Rrjedhjet e informacionit konfidencial

Incidentsshtë thënë shumë për incidentet në lidhje me sigurinë e informacionit dhe metodat e trajtimit të tyre. Lind një pyetje e arsyeshme: "A ia vlen të diskutohet përsëri për këtë temë?" Fatkeqësisht, si shumë kolegë të mi në dyqan, edhe unë duhet të jap një përgjigje pozitive. Shumica e drejtuesve të biznesit vazhdojnë të refuzojnë të shohin pasuritë e informacionit si asete kryesore. Sidoqoftë, tashmë është e qartë se një incident kompjuteri mund të vendosë edhe një korporatë të madhe në prag të katastrofës.

Nga këndvështrimi i një hetuesi të krimit kompjuterik, ekzistojnë tre objektiva kryesorë që janë më të ndjeshëm ndaj sulmeve nga ndërhyrës në internet. Së pari, paratë; së dyti, informacioni; dhe së treti, reputacioni. Mendoj se është e panevojshme të thuhet edhe një herë se të gjitha pasuritë e përmendura janë në një mënyrë apo në një tjetër të ndërlidhura ngushtë me njëra-tjetrën. Prandaj, një sulm kibernetik ndaj njërit prej tyre mund të çojë në dëmtime në zonën ngjitur.

Pse këto tre asete janë me interesin më të madh për kriminelët kompjuterikë kompjuterikë? Sepse në të gjitha këto raste po flasim për mundësinë e marrjes së super fitimeve.

Për shembull, paratë. Gjithçka është e qartë këtu. Ka shumë luftëtarë ideologjikë për kartëmonedhat në botën virtuale dhe sulmet ndaj sistemeve bankare në internet janë tendenca më e zakonshme në tregun rus të krimit kibernetik sot. Si rezultat, vetëm vitin e kaluar, mashtruesit rusë të kompjuterëve arritën të vidhnin 758.5 \u200b\u200bmilion dollarë nga llogaritë e personave juridikë.

Por sulmet në rrjet ndaj një marke dhe aseteve të tjera me reputacion nuk janë ende kaq të përhapura, por ato janë gjithnjë e më të zakonshme kur analizohen incidentet. Nëse një kompani zotëron një markë të njohur që konsumatorët i besojnë masivisht, mashtruesit patjetër do të përpiqen të përfitojnë nga kjo në mënyrë që të joshin para nga përdoruesit nën mbulesën e saj. Një sit i rremë, në faqen kryesore të së cilës ndodhet logoja e kësaj apo asaj organizate, perceptohet nga shumica e përdoruesve si legal, që i përket kësaj organizate dhe për këtë arsye i besohet. Kështu, të gjitha pretendimet në rast të veprimtarisë mashtruese do të drejtohen në adresën e kompanisë marka e së cilës u sulmua. Dhe megjithëse ajo nuk ka absolutisht asnjë përfshirje në shkelje të ligjit, ky nuk do të jetë një justifikim i veçantë në sytë e komunitetit të Internetit, i cili i përgjigjet gjallërisht çdo incidenti të tillë. "Luga", natyrisht, do të gjendet më vonë, por nuk do të jetë aq e lehtë për të rivendosur nivelin e mëparshëm të besimit.

Pasuria e fundit që ia vlen të theksohet kur bëhet fjalë për sulme kibernetike në infrastrukturën e korporatave është informacioni. Sekretet e prodhimit, hulumtimi dhe zhvillimi, raportimi, dokumentet financiare, planet e biznesit, kontratat, çmimet, të dhënat personale të punonjësve - e gjithë kjo dhe shumë më tepër është me interes të konsiderueshëm për kriminelët në internet. Diçka mund t'u shitet konkurrentëve të paskrupullt në tregun e zi, diçka mund të përdoret për të shantazhuar menaxhmentin e ndërmarrjes së prekur dhe diçka mund të jetë e dobishme për kryerjen e transaksioneve mashtruese. Në këtë rast, paratë e vjedhura mund të kthehen, emri i mirë mund të rikthehet, por, për shembull, humbja e "know-how" me të vërtetë mund të çojë në humbjen e përparësive konkurruese dhe madje edhe në zhdukjen e një biznesi.

Duhet të theksohet se, ndryshe nga dy rastet e para, hetimi i incidenteve në lidhje me rrjedhjet e informacionit ka një specifikë të ndryshme. Çështja këtu është se vjedhja e fondeve dhe sulmet e rrjetit ndaj markave janë në thelb mashtrime. Kjo është, ka shenja përkatëse kualifikuese, disa dëmtime janë shkaktuar, etj., Që do të thotë se nëse ka prova të përshtatshme, sulmuesit mund të sillen në përgjegjësinë penale dhe të kërkojnë kompensimin e dëmit të shkaktuar. Informacioni mbrohet nga ligji në një mënyrë pak më ndryshe dhe nuk është gjithmonë e mundur të thuhet pa dyshim nëse është konfidenciale apo jo dhe nëse kompania ka pësuar ndonjë dëm si rezultat i rrjedhjes. Prandaj, në këtë artikull, unë do të doja t'i kushtoja vëmendje disa prej veçorive që lidhen me hetimin e rrjedhjeve.

Regjimi sekret tregtar si masë parandaluese

Para se të drejtohemi drejtpërdrejt në çështjet e hetimit të incidenteve të tilla, është e nevojshme të ndalemi në regjimin sekret tregtar, pa futjen e të cilit është e vështirë të mbrohen informacionet konfidenciale të korporatave brenda kornizës ligjore.

Çdo kompani, pavarësisht nëse tashmë po drejton një biznes të suksesshëm apo thjesht po hyn në treg, ka sekretet e veta të të bërit biznes dhe arritjen e suksesit. Në një rast, këto janë zhvillime origjinale për organizimin e strukturës së aktiviteteve (për shembull, një strukturë e degëzuar e përfaqësuesve rajonalë, një sistem menaxhimi brenda një organizate); në tjetrën - metodat ekskluzive të prodhimit ose kryerjes së shërbimeve; në të tretën - aktivitetet e marketingut që synojnë promovimin e produkteve dhe shërbimeve të kompanisë. Të gjitha sa më sipër, në një shkallë ose në një tjetër, mund të zbatohen për çdo kompani si në tregun rus ashtu edhe në atë botëror.

Përveç kësaj, çdo kompani ka përvojën e saj personale në të bërit biznes dhe ka një grup unik të zhvillimeve të brendshme dhe mjeteve që kontribuojnë në zhvillimin e saj në treg. Informacioni në lidhje me mjete të tilla, për arsye natyrore, është objekt i vëzhgimit të ngushtë të konkurrentëve që duan të marrin informacion në lidhje me zhvillimet e kompanisë për t'u përdorur në interesat e tyre. Sigurisht, kompania - pronari i një informacioni të tillë monitoron në mënyrë rigoroze që informacioni nuk u zbulua dhe se nuk u shkaktua asnjë dëm përkatës. Për të arritur këto qëllime dhe për të mbrojtur interesat e tyre, kompanitë vendosin një regjim sekret tregtar.

"Sekreti tregtar" është një mënyrë e konfidencialitetit të informacionit që lejon pronarin e tij, në rrethana ekzistuese ose të mundshme, të rrisë të ardhurat, të shmangë shpenzimet e pajustifikuara, të mbajë një pozicion në treg për mallra, punë, shërbime ose të marrë përfitime të tjera tregtare. Informacioni që përbën një sekret tregtar në përputhje me N 98-ФZ "Për sekretet tregtare" do të thotë çdo informacion që përmban informacion shkencor dhe teknik, teknologjik, prodhues, financiar dhe ekonomik, duke përfshirë ato që përbëjnë sekrete të prodhimit ("know-how") që kanë vlerë aktuale ose potenciale tregtare për shkak të faktit se është e panjohur për palët e treta, te të cilat nuk ka qasje të lirë mbi bazën ligjore dhe në lidhje me të cilat pronari i një informacioni të tillë ka futur një regjim sekret tregtar.

Kështu, kur mbrojnë informacionin që përbën një sekret tregtar, organizatat kanë mundësinë të mbrojnë veten nga rreziqe të konsiderueshme, për shembull, dëm financiar, të mbrojnë reputacionin e tyre dhe të rrisin konkurrencën. Nëse një organizatë nuk ka futur një regjim sekret tregtar ose futet në kundërshtim me ligjin, atëherë nuk ka vetë sekret tregtar.

Ligji përmban një listë të hapave të nevojshëm për të futur një regjim sekret tregtar në një organizatë:

- për të përcaktuar listën e informacionit që përbën një sekret tregtar;

- të kufizojë hyrjen në informacion që përbën një sekret tregtar duke vendosur një procedurë për trajtimin e këtij informacioni dhe monitorimin e pajtueshmërisë me këtë procedurë;

- mbani shënime për personat që kanë fituar akses në informacionin që përbën një sekret tregtar dhe (ose) personat të cilëve u është dhënë ose transferuar një informacion i tillë;

- të rregullojë marrëdhëniet për përdorimin e informacionit që përbën një sekret tregtar me punonjësit në bazë të kontratave të punës dhe palëve në bazë të kontratave të ligjit civil;

- vendosni transportuesit e materialeve (dokumente) që përmbajnë informacion që përbën një sekret tregtar, vulën "Sekreti tregtar" që tregon pronarin e këtij informacioni.

Vlen të ndalemi veçmas në një pikë të rëndësishme që lidhet me përcaktimin e listës së informacionit që përbën një sekret tregtar. Ligji jep të drejtën për të përcaktuar në mënyrë të pavarur informacionin që do të konsiderohet konfidencial në një organizatë, bazuar në specifikat e biznesit dhe karakteristikat e vetë kompanisë, me vetëm disa përjashtime. Si pasojë, kompanitë po përpiqen të bëjnë listën më të gjerë të informacionit. Por në praktikë, ai gjithashtu përmban informacion që, sipas ligjit, nuk mund të njihet si sekret tregtar. Në raste të tilla, në rast të rrjedhjes së sekreteve tregtare, nuk do të jetë e mundur të mbrohen interesat e organizatës, pasi regjimi i futur i sekreteve tregtare do të binte në kundërshtim me legjislacionin. Prandaj, kur vendosni një regjim sekret tregtar, është e domosdoshme të konsultoheni me specialistë të palëve të treta që do të ndihmojnë për të shmangur gabimet e mundshme dhe shkeljet.

Pasi të merren masat e mësipërme, konsiderohet të vendoset regjimi sekret tregtar, i cili në përgjithësi do të ndihmojë në mbrojtjen e interesave të kompanisë.

Por në praktikë, kur ndodh një rrjedhje informacion konfidencial, organizatat duhet të përballen me vështirësi të ndryshme në mbrojtjen e të drejtave dhe interesave të tyre në agjencitë qeveritare, veçanërisht në drejtim të kompensimit të dëmit. Për shembull, kur kryejnë një hetim të një incidenti të tillë, organizatat përballen me problemin e provimit të fajit të dhunuesit dhe sjelljen e tij para drejtësisë. Kjo për faktin se vetë fakti i futjes së një regjimi sekret tregtar ende nuk garanton mbrojtjen e të drejtave të shoqërisë plotësisht, pasi kërkohet që organizata të respektojë plotësisht legjislacionin e punës, si dhe të marrë masat e nevojshme organizative. Për shembull, lëshimi i urdhrave të nevojshëm për futjen e një regjimi sekret tregtar, zhvillimi i rregulloreve të brendshme dhe njoftimet e duhura të personelit për këtë çështje.

Veçmas, unë do të doja të theksoja se kur pretendon kompensimin për dëmin nga rrjedhja e informacionit konfidencial, lindin probleme në llogaritjen e dëmit në vetvete, pasi nuk ka algoritme të saktë dhe të pranuar përgjithësisht të llogaritjes. Prandaj, është e nevojshme të sigurohet në dokumentet lokale të organizatës dhe kontratat me kontraktorët një metodë për llogaritjen e dëmit ose gjobave monetare fikse në rast të rrjedhjes së informacionit që përbën një sekret tregtar. Këto veprime kontribuojnë në një rezultat pozitiv në dëmet.

Rrjedhja e informacionit konfidencial: masat për të hetuar incidentin

Cilat incidente në lidhje me rrjedhjet e informacionit mund të veçoni? Ajo mund të jetë:

- vjedhja e informacionit për vërtetim në sistemet e brendshme;

- vjedhja e pronës intelektuale;

- përdorimi i kompjuterëve të punës për aktivitete të jashtme;

- transmetimi i informacionit të kufizuar përmes programeve të mesazheve të çastit dhe shërbimeve / klientëve të postës.

Rrjedhja e informacionit konfidencial mund të kryhet si qëllimisht (për shembull, nga interesi egoist) ose aksidentalisht (duke lënë dokumente në tavolinën e punës). Raporti i rrjedhjeve të qëllimshme dhe aksidentale është pothuajse i njëjtë. Shtë e rëndësishme që secili prej tyre duhet të hetohet për të identifikuar dhunuesin, për ta sjellë atë para drejtësisë dhe për të kompensuar dëmin e shkaktuar.

Nëse një rrjedhje ka ndodhur dhe ky fakt vërtetohet, është e nevojshme, para së gjithash, të identifikojmë mediat që përmbajnë informacionin me interes për ne. Inspektimi, sekuestrimi dhe veprimet e tjera preferohet të kryhen në prani të specialistëve të pavarur të mjekësisë ligjore kompjuterike dhe personave të painteresuar, dëshmitarë, të dhënat e të cilëve duhet të futen në aktet përkatëse. Pas kësaj, duhet të merren kopje të plota sektor pas sektori të mediave, hulumtimet e mëtejshme kriminalistike të të cilave do t'i përgjigjen sa më shumë pyetjeve në lidhje me incidentin. Vini re se bërja e kopjeve sektorë pas sektori duhet të kryhet ekskluzivisht duke përdorur bllokues të shkrimit të programeve dhe pajisjeve. Përndryshe, kopjet nuk mund të pranohen nga organet e zbatimit të ligjit ose autoritetet gjyqësore si prova në analizën e çështjes. Pasi të jenë bërë kopjet, vetë media duhet të vuloset. Nënshkrimi bëhet në mënyrë të tillë që paketimi të garantojë integritetin e përmbajtjes dhe shkelja e tij është e pariparueshme.

Paralelisht me procedurat e përshkruara, është e nevojshme të shkarkoni informacionin nga sistemet e regjistrimit të disponueshëm në kompani (pajisje rrjeti, mbikëqyrje video, DLP, IPS, sisteme të tjera). Duhet të theksohet veçmas se përdorimi i sistemeve DLP mund të thjeshtojë shumë hetimin. Zgjidhje të tilla kanë një sistem regjistrimesh dhe arkivat e tyre të pavarur; gjithashtu DLP-sistemet sigurojnë aftësinë për të kërkuar të dhënat e kërkuara sipas kritereve të specifikuara.

Nëse një kompani përdor një sistem DLP dhe një rrjedhje regjistrohet me ndihmën e saj, është e nevojshme të regjistroni informacionin e marrë dhe të dokumentoni vetë faktin e incidentit, në të njëjtën kohë duke hartuar dokumentet përkatëse (memo, raport inspektimi, etj.). Informacioni nga sistemi DLP duhet të shkarkohet dhe regjistrohet në mjetet e ruajtjes. Njëkohësisht me këto aktivitete, ju mund të filloni punën analitike për të studiuar historinë e përdoruesit në mënyrë që të përcaktoni qëllimin në veprimet e tij. Kjo gjithashtu do të lejojë të përcaktojë rrethin e përdoruesve të përfshirë në incident dhe pajisjet me të cilat ndërhyrësi ka kryer vjedhjen e informacionit. Sapo të identifikohen këto pajisje dhe nëse është e mundur, ato duhet të kontrollohen me heqje dhe vulosje të mëtejshme, gjë që u përmend më lart.

Lind një pyetje e drejtë se çfarë të bëhet me mediat e mbyllura, kopjet e tyre sektor për sektor dhe informacionin nga sistemi DLP. Hapi më logjik është transferimi i gjithçkaje për kërkime në një laborator të pavarur të forenzikës kompjuterike. Kjo do t'ju lejojë të rindërtoni kronologjinë e ngjarjes, të nxirrni të dhënat e nevojshme, t'i rregulloni ato si prova të pranueshme dhe të përgatitni një raport mbi rezultatet e hetimit. E gjithë kjo do të kërkohet për transferim të mëtejshëm tek organet e zbatimit të ligjit dhe gjyqësorit për të mbrojtur të drejtat dhe interesat e pronarit të informacionit konfidencial.

Rrjedhja e informacionit konfidencial: ndjekja penale ligjore

Në hetimin e çdo incidenti të sigurisë së informacionit, një pikë mund të vendoset vetëm kur kryesi i veprës shpallet fajtor dhe merr dënimin që meriton. Në mënyrë të ngjashme, në rast të një rrjedhje informacioni konfidencial, qëllimi kryesor i kompanisë së prekur është të sjellë fajtorin para drejtësisë dhe të kompensojë dëmin e shkaktuar kompanisë.

Rrjedhja "e brendshme" e sekreteve tregtare përfshin shpërndarjen e informacionit nga punonjësit e kompanisë. Në parim, në praktikë, shkelësit e tillë mbajnë përgjegjësi disiplinore, administrative dhe kompensojnë dëmin aktual të shkaktuar për këto veprime. Megjithëse në gjysmën e rasteve rrjedhja e informacionit ndodh për faj të punonjësve të kompanisë, për fat të keq, kompanitë përpiqen të mos raportojnë në agjencitë e zbatimit të ligjit dhe të mos i sjellin punonjësit e tyre para përgjegjësisë penale, pasi kjo mund të ndikojë në reputacionin e kompanisë.

Në rastet e rrjedhjeve "të jashtme", kur informacioni është vjedhur për faj të një sulmuesi të një pale të tretë, është e domosdoshme të kontaktoni agjencitë e zbatimit të ligjit për të kërkuar dhe për të sjellë autorët e përgjegjësisë penale dhe për të kompensuar dëmin e shkaktuar. Aktualisht, ka një rritje aktive të rrjedhjeve të informacionit konfidencial me qasje të paligjshme në informacionin kompjuterik dhe përdorimin e malware. Krime të tilla mund të klasifikohen nga kombinimi i neneve 183, 272, 273 të Kodit Penal të Federatës Ruse dhe dënimi penal në këtë rast mund të arrijë deri në 7 vjet në formën e burgimit.

Nxehtësia e informacionit është një rrezik serioz për shumë biznese. Mund të ndodhë si rezultat i qëllimit të palëve të treta ose nga neglizhenca e punonjësve. Organizimi i qëllimshëm i rrjedhjes kryhet me dy qëllime: i pari prej tyre është duke shkaktuar dëme në shtet, shoqëri ose një ndërmarrje specifike, ky qëllim është karakteristikë e manifestimeve të terrorizmit kibernetik; e dyta është të fitosh një avantazh konkurrues.

Rrjedhja e paqëllimshme ndodh më shpesh për shkak të neglizhencës së punonjësve në organizatë, por gjithashtu mund të çojë në pasoja të rënda anësore. Krijimi i një sistemi për mbrojtjen e aseteve të informacionit nga humbjet në ndërmarrjet e të gjitha llojeve duhet të kryhet në një nivel profesional, duke përdorur mjete moderne teknike. Për ta bërë këtë, është e nevojshme të kemi një kuptim të kanaleve të rrjedhjeve dhe metodave të bllokimit të këtyre kanaleve, si dhe kërkesat për sistemet moderne të sigurisë.

Parimet e hartimit të sistemit të mbrojtjes

Ekzistojnë disa parime mbi të cilat duhet të bazohen sistem kompleks masat për të mbrojtur informacionin konfidencial nga rrjedhjet:

- vazhdimësia e sistemit në hapësirë \u200b\u200bdhe kohë. Metodat e mbrojtjes së përdorur duhet të kontrollojnë të gjithë perimetrin e materialit dhe informacionit gjatë gjithë kohës, duke parandaluar shfaqjen e boshllëqeve të caktuara ose një ulje të nivelit të kontrollit;

- mbrojtje me shumë zona. Informacioni duhet të renditet sipas shkallës së rëndësisë, dhe metodat e niveleve të ndryshme të ndikimit duhet të përdoren për ta mbrojtur atë;

- prioritizimi. Jo i gjithë informacioni është po aq i rëndësishëm, kështu që masat mbrojtëse më të rënda duhet të zbatohen për informacionin që ka vlerën më të lartë;

- integrimi. Të gjithë përbërësit e sistemit duhet të ndërveprojnë me njëri-tjetrin dhe të kontrollohen nga një qendër e vetme. Nëse kompania është një kompani mbajtëse ose ka disa degë, është e nevojshme të vendosni menaxhim të sistemeve të informacionit nga kompania mëmë;

- dublikim. Të gjitha blloqet më të rëndësishme dhe sistemet e komunikimit duhet të dublikohen në mënyrë që në rast të një përparimi ose shkatërrimi të një prej lidhjeve të mbrojtjes, të zëvendësohet nga një kontroll.

Sistemet e ndërtimit të këtij niveli nuk kërkohen gjithmonë për firmat e vogla tregtare, por për kompanitë e mëdha, veçanërisht ato që bashkëpunojnë me një klient qeveritar, është një nevojë urgjente.

Masat administrative dhe organizative

Kreu i kompanisë, si dhe një nga zëvendësit e tij, i cili është i ngarkuar me shërbimin e sigurisë, duhet të jetë përgjegjës për respektimin e tyre. Pothuajse 70% e shkallës së përgjithshme të sigurisë së informacionit varet pikërisht nga masat administrative dhe teknike, pasi që në aktivitetet e shërbimeve të spiunazhit tregtar, përdorimi i rasteve të ryshfetit të punonjësve ndodh shumë më shpesh sesa përdorimi i mjeteve speciale teknike të vjedhjes së informacionit që kërkon kualifikime të larta dhe zbulimi i informacionit tek palët e treta nuk është drejtpërdrejt pjesëmarrja në konkurs.

Zhvillimi i dokumentacionit

Të gjitha rregulloret e organizatës kushtuar mbrojtjes së sekreteve tregtare dhe informacione të tjera duhet të jenë në përputhje me kërkesat më të rrepta për dokumente të ngjashme që kërkohen për të marrë një licencë. Kjo jo vetëm për faktin se ato janë më të përpunuara, por edhe për faktin se përgatitja me cilësi e lartë e këtij lloji të dokumentacionit në të ardhmen do të ofrojë një mundësi për të mbrojtur pozicionin e kompanisë në gjykatë në rast mosmarrëveshjesh për rrjedhjet e informacionit.

Puna me personelin

Personeli është hallka më e dobët në çdo sistem të mbrojtjes nga rrjedhja e informacionit. Kjo çon në nevojën për t'i kushtuar vëmendje maksimale punës me të. Për kompanitë që punojnë me sekrete shtetërore, ekziston një sistem për lëshimin e pranimeve. Organizatat e tjera duhet të marrin masa të ndryshme për të siguruar që aftësia për të punuar me të dhëna konfidenciale është e kufizuar. Shtë e nevojshme të hartohet një listë e informacionit që përbën një sekret tregtar dhe ta hartojë atë si një aneks i kontratës së punës. Kur punoni me informacionin që përmbahet në bazën e të dhënave, duhet të zhvillohen sisteme aksesi.

Kufizoni të gjitha kopjimet dhe aksesin në postën elektronike të jashtme. Të gjithë punonjësit duhet të jenë të njohur me udhëzimet se si të punojnë me informacione që përmbajnë sekrete tregtare dhe ta konfirmojnë këtë duke shkruar në revista. Kjo do t'i lejojë ata të mbajnë përgjegjësi nëse është e nevojshme.

Regjimi i aksesit që ekziston në objekt duhet të përfshijë jo vetëm fiksimin e të dhënave të të gjithë vizitorëve, por edhe bashkëpunim vetëm me kompanitë e sigurisë që plotësojnë gjithashtu të gjitha kërkesat e sigurisë. Një situatë kur një punonjës i një kompanie private të sigurisë është në detyrë gjatë natës në një strukturë ku punonjësit, për lehtësinë e administratorit të sistemit, shkruajnë fjalëkalimet e tyre dhe i lënë ato në desktop, mund të jetë po aq e rrezikshme sa puna e një hakeri profesionist ose pajisjet teknike të përgjimit të instaluara në ambientet.

Puna me kontraktorët

Shpesh, autorët e rrjedhjeve të informacionit nuk janë punonjës, por palët e kompanisë. Këto janë kompani të shumta këshilluese dhe audituese, firma që ofrojnë shërbime për zhvillimin dhe mirëmbajtjen e sistemeve të informacionit. Si një shembull mjaft kurioz, megjithëse i diskutueshëm, ne mund të citojmë situatën e Ukrainës, ku puna e një numri të filialeve të 1C u ndalua për shkak të dyshimeve për mundësinë e vjedhjes së informacionit konfidencial të kontabilitetit nga punonjësit e saj. I njëjti rrezik paraqitet nga sistemet cloud CRM që janë përhapur sot, të cilat ofrojnë shërbime të ruajtjes së reve. Me një nivel minimal të përgjegjësisë së tyre për sigurinë e informacionit që u është besuar, askush nuk mund të garantojë që e gjithë baza e të dhënave e thirrjeve telefonike të klientëve të regjistruara në sistem gjatë integrimit të tij me IP-telefoninë nuk do të bëhet menjëherë pre e konkurrentëve. Ky rrezik duhet të vlerësohet si shumë serioz. Kur zgjidhni midis programeve server ose cloud, duhet të zgjidhni të parën. Nga të dhënat e Microsoft numri i sulmeve kibernetike ndaj burimeve të reve u rrit me 300% këtë vit

Po aq e kujdesshme është nevoja për të trajtuar të gjithë palët që kërkojnë transferimin e të dhënave që përbëjnë një sekret tregtar. Të gjitha kontratat duhet të parashikojnë kushte që paraqesin përgjegjësi për zbulimin e saj. Shpesh, çertifikatat e pasurisë dhe vlerësimi i aksioneve, auditimet dhe hulumtimet këshilluese u rishiten organizatave konkurruese.

Planifikimi dhe zgjidhjet teknike

Kur planifikoni arkitekturën e lokaleve në të cilat zhvillohen negociata ose ndodhet informacioni për t'u mbrojtur, duhet të respektohen të gjitha kërkesat e GOST për metodat e mbrojtjes. Sallat e takimeve duhet të jenë në gjendje të kalojnë çertifikimin e nevojshëm, duhet të përdoren të gjitha metodat moderne të mbrojtjes, materialet thithëse të zërit, duhet të përdoren gjeneratorët e zhurmës.

Teknologjia dhe sistemet e parandalimit të rrjedhjeve

Për të mbrojtur informacionin nga rrjedhjet ose vjedhjet, është e nevojshme të aplikoni një gamë të gjerë të pajisjeve dhe masave teknike. Mjetet teknike moderne ndahen në katër grupe:

- inxhinieri;

- pajisje;

- softuer;

- kriptografike.

Inxhinieri

Kjo kategori e pajisjeve mbrojtëse përdoret në zbatimin e planifikimit dhe zgjidhjeve arkitektonike. Ato janë pajisje që bllokojnë fizikisht hyrjen e personave të paautorizuar në objektet e mbrojtura, sistemet e mbikëqyrjes video, alarme, brava elektronike dhe pajisje të tjera të ngjashme teknike.

Hardware

Këto përfshijnë instrumente matës, analizues, pajisje teknike, duke lejuar të përcaktoni vendndodhjen e pajisjeve të ngulitura, gjithçka që ju lejon të identifikoni kanalet ekzistuese të rrjedhjes së informacionit, të vlerësoni efektivitetin e punës së tyre, të identifikoni karakteristikat dhe rolin e rëndësishëm në një situatë me një humbje të mundshme ose të ndodhur të informacionit. Midis tyre ka tregues në terren, matës të radio frekuencës, lokatorë jolinear, pajisje për testimin e linjave telefonike analoge. Për të identifikuar regjistruesit e zërit, përdoren detektorë që zbulojnë rrezatimin elektromagnetik kolateral, dhe detektorët e kamerës video punojnë sipas të njëjtit parim.

Program kompjuterik

Ky është grupi më i rëndësishëm, pasi ai mund të ndihmojë në parandalimin e hyrjes së personave të paautorizuar në rrjetet e informacionit, bllokimin e sulmeve të hakerëve dhe parandalimin e përgjimit të informacionit. Midis tyre, është e nevojshme të shënohen programe të veçanta që ofrojnë mbrojtje sistematike të informacionit. Këto janë sisteme DLP dhe sisteme SIEM që përdoren më shpesh për të krijuar mekanizma komplekse të sigurisë së informacionit. DLP (Data Leak Prevention) siguron mbrojtje të plotë kundër humbjes së informacionit konfidencial. Sot, ato janë konfiguruar kryesisht për të punuar me kërcënime brenda perimetrit, domethënë ato që vijnë nga përdoruesit e rrjetit të korporatave, dhe jo nga hakerat. Sistemet përdorin një gamë të gjerë teknikash për identifikimin e pikave të humbjes ose transformimit të informacionit dhe janë të afta të bllokojnë çdo hyrje ose transmetim të paautorizuar të të dhënave, duke kontrolluar automatikisht të gjitha kanalet e dërgimit të tyre. Ata analizojnë trafikun e postës së përdoruesit, përmbajtjen e dosjeve lokale, mesazhet në lajmëtarët e çastit dhe, nëse zbulohet një përpjekje për përcjelljen e të dhënave, ata i bllokojnë ato.

(Informacioni i Sigurisë dhe Menaxhimi i Ngjarjeve) menaxhojnë rrjedhat e informacionit dhe ngjarjet në rrjet dhe një ngjarje kuptohet si çdo situatë që mund të ndikojë në rrjet dhe sigurinë e tij. Kur ndodh, sistemi propozon në mënyrë të pavarur një zgjidhje për të eleminuar kërcënimin.

Hardueri i softuerit mund të zgjidhë probleme individuale dhe mund të ofrojë siguri komplekse të rrjeteve kompjuterike.

Kriptografike

Zbatimi kompleks i të gjithë gamës së metodave të mbrojtjes mund të jetë i tepërt, prandaj, për të organizuar sisteme të mbrojtjes së informacionit në një kompani të veçantë, duhet të krijoni projektin tuaj, i cili do të jetë optimal nga pikëpamja e burimeve.

Ndërtimi i çdo sistemi mbrojtës fillon me shqyrtimin e rreziqeve të mundshme dhe krijimin e një modeli kërcënimi. Vetëm në këtë rast mund të flasim për një zgjidhje me të vërtetë të suksesshme të problemit të sigurisë. Mbrojtja ndaj rrjedhjeve të informacionit konfidencial nuk është përjashtim nga ky rregull. Kërcënimet këtu janë kanalet përmes të cilave të dhënat mund të largohen në mënyrë të paautorizuar nga sistemi i informacionit të organizatës.

Sot ekziston një tërësi kanalesh potencialisht të rrezikshme përmes të cilave mund të rrjedhin informacione konfidenciale nga rrjeti i korporatave. Disa prej tyre janë të dukshme - pajisjet mobile dhe hapësira ruajtëse, PC desktop dhe serverë, Internet dhe postë elektronike. Kanalet e tjera të rrjedhjeve shpesh neglizhohen dhe lihen të pambrojtura. Midis tyre janë dokumente letre, kopje të arkivuara të të dhënave, etj.

Niveli i kërcënimit për secilin prej kanaleve të mundshme është i ndryshëm. Disa prej tyre janë ndër më të zakonshmet dhe kërkojnë kontroll të detyrueshëm në pothuajse të gjitha organizatat. Të tjerët, për shumë kompani, përbëjnë një kërcënim teorik sesa praktik. Për më tepër, situata nuk është statike, ajo po ndryshon vazhdimisht. Shfaqen kanale të reja potencialisht të rrezikshme të rrjedhjeve të informacionit, popullariteti i atyre të vjetër ndryshon.

Informacioni i azhurnuar në lidhje me shpërndarjen e kanaleve mund të merret nga rezultatet e studimeve të rrjedhjeve të informacionit konfidencial. Në vendin tonë, raporte të tilla dorëzohen nga kompani të specializuara në zhvillimin e sistemeve DLP: InfoWatch dhe SecurIT. Duhet të theksohet se ato përfshijnë të dhëna të mbledhura në të gjithë botën, dhe jo vetëm në Rusi. Sidoqoftë, kjo nuk është aspak çuditëse. Në vendin tonë, një pjesë jashtëzakonisht e vogël e incidenteve publikohet, kështu që nuk ka nevojë të flitet për statistika me cilësi të lartë.

Kompjuterët

Kompjuterët që ruajnë informacione konfidenciale kanë qenë gjithmonë një nga kanalet kryesore të rrjedhjeve. Mund të jenë të dy servera (për shembull, një server i bazës së të dhënave, server i postës, etj.) Dhe stacione pune të një rrjeti korporate, si dhe laptopë të përdoruesve. Të parat ndodhen vazhdimisht në mjediset e organizatës dhe nuk mund të nxirren jashtë nga punonjësit. Këto të fundit përdoren për punë në terren dhe mund të largohen lirisht nga territori i zyrës. Kështu, një kompjuter portativ që përdoret në vend të një PC në vendin e punës mund të konsiderohet gjithashtu një kompjuter desktop për qëllime sigurie.

Figura 1: Shpërndarja e rrjedhjeve sipas kanaleve në vitin 2010 (sipas raportit të InfoWatch)

Pse është e nevojshme kjo ndarje? Fakti është se modelet e kërcënimit janë paksa të ndryshme për kompjuterët e palëvizshëm dhe të lëvizshëm. Për të dy këto lloje, ekziston një grup i përbashkët metodash për rrjedhjen e informacionit konfidencial. Për shembull, shtypja e paautorizuar e dokumenteve, kopjimi i të dhënave në disqet e lëvizshme, pasojat e veprimeve të programeve me qëllim të keq (për shembull, spyware), etj.

Në lidhje me kompjuterët mobil, shtohet një kërcënim tjetër - rreziku i humbjes aksidentale ose vjedhjes fizike të një laptopi me informacion konfidencial. Në rastin e një PC të palëvizshëm, probabiliteti i një ngjarjeje të tillë tenton të zero (rastet e grabitjes së zyrës me heqjen e pajisjeve kompjuterike janë mjaft të rralla). Laptopët humbasin, sipas raporteve të shtypit, mjaft rregullisht. Kështu, ndërsa kompjuterat e palëvizshëm kanë nevojë vetëm për një sistem DLP që kontrollon të gjitha kanalet kryesore të rrjedhjes së të dhënave, kompjuterët mobil gjithashtu kërkojnë kriptimin e informacionit konfidencial.

Jo më kot përmendëm që kompjuterët kanë qenë prej kohësh kanali kryesor për rrjedhjen e informacionit konfidencial. Sipas InfoWatch, në vitin 2010 ato përbënin 37% të të gjitha rrjedhjeve. Në vitin 2011, situata ka ndryshuar në mënyrë dramatike. Pjesa e kompjuterëve në rrjedhje ra në 20.5%, domethënë ra me më shumë se 1.5 herë. SecurIT citon shifra të tjera - 22.5% në 2010 dhe 14.5% në 2011. Sidoqoftë, tendenca e përgjithshme drejt një rënieje të pjesës së kompjuterëve është e dukshme. Sidoqoftë, shifrat e mbetura janë më se të mjaftueshme për ta marrë seriozisht këtë kanal.

Figura 2: Shpërndarja e rrjedhjeve sipas kanaleve në vitin 2011 (sipas raportit të InfoWatch)

Ju gjithashtu mund të vëreni faktin se pjesa e rrjedhjeve i atribuohet kompjutera mobil, gradualisht po zvogëlohet (sipas InfoWatch, në vitin 2010 pjesa e tyre u ul me rreth 1.5%, dhe në 2011 - me 2.4%). Me sa duket, botimet e shumta në shtyp nuk ishin të kota, dhe për këtë arsye ata filluan t'i marrin laptopët më seriozisht, duke përdorur kriptimin.

Një arsye tjetër për të folur në lidhje me kompjuterët si kanali kryesor për rrjedhjet e informacionit konfidencial është fakti i mëposhtëm. Sipas hulumtimit, ata janë një kontribues i madh në shkeljet e qëllimshme të të dhënave. Sipas InfoWatch, në vitin 2010 ata përbënin 53% (39% për desktop dhe server dhe 14% për laptopë), dhe në 2011 - 21.2% (15.4% për desktop dhe 5.8% për kompjuterë mobil ) të të gjitha incidenteve të tilla. Ndërkohë, rrjedhjet e qëllimshme janë ato që paraqesin kërcënimin më serioz dhe çojnë në pasojat më të pakëndshme.

Interneti

Sot interneti përdoret në mënyrë aktive në shumë procese biznesi. Por, në të njëjtën kohë, ai është gjithashtu një kanal mjaft serioz për rrjedhjen e informacionit konfidencial. Sipas SecurIT, rrjeti global në 2010 përbënte rreth 35%, dhe në 2011 - tashmë 43.9% të të gjitha incidenteve që lidhen me kompromisin e të dhënave (përfshirë piraterinë, shumica dërrmuese e të cilave kryhet duke përdorur internetin). InfoWatch citon të dhëna të tjera - 23% në 2010 dhe 19.8% në 2011. Mund të shihet që këto shifra, në përgjithësi, rezonojnë me treguesit e rrjedhjeve përmes kompjuterëve. Kjo është arsyeja pse interneti dhe pajisjet kompjuterike sot janë kanalet kryesore të rrjedhjes së informacionit.

Figura 3: Shpërndarja e rrjedhjeve sipas kanaleve në vitin 2010 (sipas raportit)SecurIT)

Në të njëjtën kohë, Interneti mund të konsiderohet si një kërcënim pak më i vogël për sigurinë e informacionit, sepse shumica e rrjedhjeve përmes rrjetit global klasifikohen si aksidentale. Ne po flasim për trajtimin e pakujdesshëm të informacionit konfidencial (kryesisht të dhëna personale), i cili është botuar në qasje e hapur në faqen e internetit ose rrjetet sociale, të dërguara me e-mail ose të transmetuara gjatë bisedave private përmes ICQ dhe Skype. Nga ana tjetër, vitet e fundit ka pasur një trend të qëndrueshëm në rritje në numrin e rrjedhjeve të të dhënave përmes internetit. Prandaj, ky kanal nuk duhet të nënvlerësohet.

Duke folur për internetin, duhet të kuptoni se ai është një tërësi kanalesh të rrjedhjeve të informacionit konfidencial. Fatkeqësisht, raportet rrallë ndahen në pjesë (kjo është arsyeja pse ne kemi shkruar për të si një kanal). Sidoqoftë, disa të dhëna mund të gjenden. Për një kohë të gjatë, kanali më i rëndësishëm i rrjedhjes së internetit është posta elektronike. Kështu, për shembull, në vitin 2010, SecurIT përbënte 17.8% të të gjitha rrjedhjeve të informacionit. Por tashmë në vitin 2011, pjesa e tyre ra në vetëm 2.8%. Sidoqoftë, InfoWatch jep numra pak më të ndryshëm. Sipas kësaj kompanie në vitin 2010 në email përbënin 7%, dhe në vitin 2011 - 6.2% të numrit të përgjithshëm të incidenteve në lidhje me shkeljen e konfidencialitetit të të dhënave. Për më tepër, shumica e tyre llogariten nga rrjedhje aksidentale.

Ju patjetër duhet të monitoroni emailin tuaj. Sidoqoftë, këtu duhet të merret parasysh një pikë shumë e rëndësishme. Sot, punonjësit në kompani mund të përdorin si një server korporate të korporatave ashtu edhe shërbime falas në internet në internet. Dhe të dyja këto mundësi janë të rrezikshme nga pikëpamja e sigurisë së informacionit. Prandaj, është e nevojshme që sistemi DLP i zbatuar të ketë aftësinë për të kontrolluar të dyja posta e korporatavedhe shërbime në internet.

Figura 4: Shpërndarja e rrjedhjeve sipas kanaleve në vitin 2011 (sipas raportit)SecurIT)

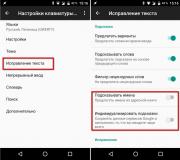

Kanali tjetër potencialisht i rrezikshëm i Internetit për rrjedhjet e informacionit konfidencial është të gjitha llojet e sistemeve të komunikimit, kryesisht klientët IM dhe Skype. Situata përkeqësohet nga fakti që numri i të parëve vazhdimisht rritet. Nëse më parë kishte fjalë për fjalë dy ose tre klientë kryesorë (ICQ, QIP, etj.), Sot shumë shërbime në internet marrin programet e tyre për komunikim të shpejtë. Kontrolli i Skype, i cili është bërë i njohur kohët e fundit, është gjithashtu i ndërlikuar nga transferimi i të dhënave përmes një kanali të koduar të komunikimit. Megjithatë, versionet e fundit Zgjidhjet moderne DLP përballen me sukses me kontrollin e pothuajse të gjithë gamës së programeve për shkëmbimin e mesazheve të çastit.

Një kanal tjetër i rëndësishëm në Internet për rrjedhjet janë shërbime të ndryshme në internet. Në këtë drejtim, rrjetet sociale kaq të njohura sot janë veçanërisht të rëndësishme. Zotërimi i mjeteve të avancuara të komunikimit, të cilat përfshijnë publikimin e mesazheve dhe skedarëve, dhe një numër të madh përdoruesish, ato janë potencialisht një nga shërbimet më të rrezikshme të internetit nga pikëpamja e sigurisë së informacionit. Sidoqoftë, nuk duhet të harrojmë mënyrat më tradicionale të shkëmbimit të informacionit. Këto përfshijnë forume, borde mesazhesh dhe blogje. Pavarësisht se janë më pak të përhapura, ato gjithashtu mund të bëhen një kanal për rrjedhjen e informacionit konfidencial.

Shtë e nevojshme të zbatohet kontrolli mbi përdorimin e shërbimeve të mësipërme të internetit jo vetëm për të zbuluar dhe parandaluar përpjekjet për të transmetuar informacione konfidenciale, por edhe për të identifikuar punonjësit e pabesë. Shembulli më i mrekullueshëm është kërkimi i punonjësve që përdorin në mënyrë aktive faqet e Burimeve Njerëzore: shfletimi i vendeve të lira të punës, dorëzimi i rezymeve, etj. Veprime të tilla sugjerojnë një transferim të mundshëm të punonjësve të tillë në organizatat konkurruese.

Të gjitha llojet e sulmeve të hakerëve meritojnë të përmenden posaçërisht. Ato janë theksuar në një kolonë të veçantë në raportin SecurIT. Dhe, siç doli, kjo ka kuptim. Në vitin 2010, ato përbënin vetëm 6.2% të incidenteve që përfshinin rrjedhje të informacionit konfidencial. Dhe tashmë në 2011 kjo pjesë është rritur më shumë se 4 (!) Times - deri në 25.8%. Kjo tregon që kriminelët kibernetikë gjithnjë e më shumë po përdorin të gjitha llojet e programeve me qëllim të keq për të vjedhur të dhëna, përmes të cilave sulmet e hakerëve kryhen në kompjuterë me të dhëna konfidenciale. Për më tepër, mbrojtja ndaj tyre është relativisht e thjeshtë. Instaloni, konfiguroni dhe azhurnoni me kohë antivirusin, azhurnoni sistemet operative, përdorimi i një firewall, filtrimi i faqeve të padëshiruara mund të zvogëlojë shumë rrezikun e sulmeve të suksesshme të hakerëve në rrjetin e një organizate.

Hapësira ruajtëse

Nëse lexoni shtypin, mund të mendoni se disqet e lëvizshme janë pothuajse burimi kryesor i të gjitha problemeve. Gazetarët duan të flasin për flash drive-et e humbura ose të vjedhura dhe disqet mobile me informacione konfidenciale. Sidoqoftë, në realitet, disqet e lëvizshme janë relativisht të rralla. Sipas InfoWatch, në vitin 2010 vetëm 8% e shkeljeve të të dhënave ishin të lidhura me to. Shifra në raportin e SecurIT është pak më e lartë - 12.6%. Në vitin 2011, pjesa e pajisjeve të magazinimit të lëvizshëm u ul. Sipas SecurIT, ato përbënin vetëm 6.3%, dhe sipas InfoWatch - 6.2% të numrit të përgjithshëm të incidenteve në lidhje me rrjedhjet konfidenciale të të dhënave.

Figura 5: Shpërndarja e rrjedhjeve të qëllimshme sipas kanaleve në vitin 2011 (sipas raportit të InfoWatch)

Kjo shpjegohet fare thjesht. Përkundër faktit që të gjitha llojet e disqeve USB janë të përhapura, ato nuk përdoren aq shpesh për të transferuar dhe, aq më tepër, për të ruajtur të dhëna konfidenciale. Për më tepër, ky kanal është relativisht i lehtë për tu kontrolluar. Shtë e mjaftueshme për të futur enkriptimin e detyrueshëm të të dhënave në "flash drives" të korporatave në mënyrë që t'i siguroni ato në rast të humbjes së diskut.

Dokumente letre

Kur flitet për sigurinë e informacionit dhe mbrojtjen nga rrjedhjet e të dhënave konfidenciale, dokumentet e letrës shpesh harrohen. Ndërkohë, në asnjë rast nuk duhet të nënvlerësohet. Sipas hulumtimit, ka shumë incidente në lidhje me informacionin e shtypur në letër. Sipas SecurIT, në vitin 2010 pjesa e tyre në numrin e përgjithshëm ishte 12.7%. InfoWatch siguroi një shifër edhe më pesimiste prej 20%. Sidoqoftë, në vitin 2011 situata u përmirësua disi. SecurIT raportoi 7.4% dhe InfoWatch 19.1%. Sidoqoftë, është e qartë se dokumentet e letrës shpesh janë më të rrezikshme sesa disqet e lëvizshme dhe posta elektronike.

Situata rëndohet nga dy fakte. Së pari, në shumicën e organizatave, kontrolli përfundon kur dokumenti shtypet. Pas kësaj, lëvizja e tij rreth zyrës dhe asgjësimit nuk gjurmohet në asnjë mënyrë dhe mbetet plotësisht në ndërgjegjen e punonjësve. Së dyti, sot kontrolli mbi dokumentet në letër është i mundur vetëm me ndihmën e masave organizative (ne nuk do të flasim seriozisht për futjen e një regjimi sekret në zyrë, duke ndjekur shembullin e organizatave që punojnë me dokumente që përfaqësojnë sekretet shtetërore). Disiplina e punës në shumë kompani mbetet mjaft e ulët. Si rezultat, dokumentet me informacion konfidencial nuk i dërgohen grirësit, por thjesht në koshin e plehrave. Ku mund të arrijnë në koritë dhe mund të gjenden nga ndërhyrës.

Në realitetet ruse, me dëshirën për kursime totale, një model tjetër i kërcënimeve që lidhen me media letër është gjithashtu i rëndësishëm. Ne po flasim për drafte - fletë të refuzuara ose tashmë të panevojshme, të pastra në njërën anë. Më shpesh ato përdoren për të shtypur çdo lloj dokumenti të brendshëm. Në të njëjtën kohë, ekziston rreziku që të dhënat konfidenciale të bien në duart e punonjësve, të cilët nuk duhet të kenë qasje në to.

Shquar është shpërndarja e informacioneve konfidenciale në lidhje me dokumentet e letrës nga incidente të qëllimshme dhe aksidentale. Fakti është se pothuajse të gjithë i përkasin kategorisë së dytë. Për më tepër, janë dokumentet prej letre ato që janë kanali kryesor i rrjedhjes aksidentale të informacionit dhe me besim mbajnë vendin e parë. Sipas InfoWatch, pjesa e tyre në numrin e përgjithshëm arrin 30%! Ndërsa midis rrjedhjeve të qëllimshme, ata ndajnë vendin e tretë me internetin me një vlerë prej 9%.

Kanale të tjera të rrjedhjeve

Përveç atyre kryesore të renditura më sipër, ka edhe shumë kanale të tjera të rrjedhjes së informacionit konfidencial. Ato janë shumë më pak të zakonshme, por, megjithatë, ato nuk duhet të harrohen. Për më tepër, shumë prej këtyre kanaleve përdoren nga kriminelët kibernetikë për nxjerrjen në shënjestër të disa informacioneve. Kjo do të thotë, rrjedhje të tilla, megjithë përqindjen e tyre të vogël në pjesën totale, mund të shkaktojnë dëme të konsiderueshme për çdo organizatë.

Figura 6: Shpërndarja e rrjedhjeve aksidentale sipas kanaleve në vitin 2011 (sipas raportit të InfoWatch)

Para së gjithash, kanale të tilla përfshijnë njësi arkivore të krijuara për të ruajtur kopjet e informacionit konfidencial, përfshirë të gjitha llojet e bazave të të dhënave. Në shumë kompani, informacioni regjistrohet mbi to në një tekst të qartë. Prandaj, nëse një makinë e tillë humbet ose vidhet, të dhënat bëhen lehtësisht pre e ndërhyrës. Kjo mund të shihet edhe nga raportet. Kështu, sipas InfoWatch, në vitin 2010 vetëm 2% e incidenteve në lidhje me rrjedhjet e informacionit konfidencial u llogaritën nga disqet rezervë. Dhe tashmë në 2011, pjesa e tyre u rrit në 8.5%.

Një kanal tjetër i rrjedhjeve konfidenciale të të dhënave është asgjësimi i pasaktë i pajisjeve kompjuterike dhe mediave. Në shumë organizata, kompjuterët e çaktivizuar shiten ose dhurohen në institucione jofitimprurëse. Dhe, në të njëjtën kohë, ka raste kur PC-të jepen në formën në të cilën janë, pa fshirë të gjithë informacionin. Por edhe nëse hDD kompjuter dhe do të formatohet, nuk do të jetë e vështirë të rikthehen të dhënat në jetë. Para asgjësimit, media duhet t'i nënshtrohet një procedure të veçantë pastrimi që do ta bëjë të pamundur rikuperimin e informacionit.

Përveç kësaj, ka disa kanale të tjera për rrjedhje të informacionit konfidencial, duke përfshirë veprime mashtruese kundër punonjësve të kompanisë, phishing, etj.

konkluzione

Në vitin 2010, dy kanale të rrjedhjeve të informacionit konfidencial ishin më të përhapurat - vjedhja e kompjuterëve, duke përfshirë stacionet e punës në rrjet, serverat dhe laptopët, dhe internetin, duke përfshirë postën elektronike, klientët IM, rrjetet sociale, etj. E para përbën 22.5% të 37% e të gjitha incidenteve, dhe në të dytën - nga 23% në 35% (sipas studimeve të ndryshme). Për më tepër, kompjuterët mbizotërojnë në ato të qëllimshëm (pjesa e tyre në rrjedhjet e qëllimshme arrin 53%), dhe interneti mbizotëron në rrjedhjet aksidentale të të dhënave (pjesa e tyre është 33%).

Në vitin 2011, situata ndryshoi. Pjesa e kompjuterëve, përfshirë ato mobil, gradualisht po zvogëlohet. Në të kundërt, numri i incidenteve që përfshijnë përdorimin e internetit po rritet. Të gjitha llojet e shërbimeve në internet dhe sulmet e hakerëve janë veçanërisht të rrezikshme për sa i përket sigurisë (numri i këtyre të fundit u rrit shumë, shumë dukshëm në 2011). Në përputhje me këto të dhëna, rekomandohet ndërtimi i mbrojtjes ndaj shkeljeve të konfidencialitetit të informacionit.

Në përgjithësi, të dy kanalet mund të kontrollohen plotësisht duke përdorur sisteme moderne DLP. Rekomandohet t'i kushtoni vëmendje të veçantë kompjuterëve. Më saktësisht, politika për përdorimin e disqeve dhe printerëve të lëvizshëm në organizatë. Possibleshtë e mundur që shumë punonjës nuk kanë nevojë të kopjojnë diçka në "flash drives". Dhe duke i ndaluar ata ta bëjnë këtë, ju mund të rrisni ndjeshëm sigurinë e kompanisë. Kompjuterët mobil duhet të konsiderohen veçmas. Nëse ato përdoren në rrugë, është më mirë të plotësoni sistemin e mbrojtjes me kriptimin e informacionit konfidencial.

Interneti nuk mund të ndalohet plotësisht. Prandaj, mjetet për monitorimin e lidhjeve të rrjetit zakonisht bazohen në analizën e kontekstit dhe kanë një natyrë probabiliste. Sidoqoftë, meqenëse Interneti është më i përfshirë në rrjedhje aksidentale të të dhënave konfidenciale, edhe këto mjete mund të ulin ndjeshëm rreziqet e informacionit të një organizate. Përveç kësaj, është e nevojshme t'i përmbaheni me përpikëri politikës së përgjithshme të sigurisë dhe të përdorni antivirus, firewalls, sisteme filtrimi për faqe të padëshiruara, etj., Gjë që zvogëlon rrezikun e sulmeve të hakerëve.

Gjithashtu, mos harroni për dokumentet në letër. Ka shumë incidente me ta. Dhe, megjithëse pothuajse të gjitha klasifikohen si aksidentale, rrjedhjet e tilla mund të shkaktojnë dëme serioze. Në praktikë, është shumë e vështirë të kontrollosh këtë kanal me mjete teknike. Rreziqet mund të zvogëlohen duke futur një sërë masash organizative, duke pajisur zyrën me pajisjet e nevojshme (copëtuesit) dhe duke rritur disiplinën e punës së punonjësve.

Veçmas, ne mund të vërejmë një kanal të tillë të rrjedhjeve të informacionit konfidencial si disqet e lëvizshme. Sipas studimeve, ajo nuk zë një pozitë udhëheqëse për sa i përket prevalencës - pjesa e saj në 2011 ishte pak më shumë se 6%. Sidoqoftë, situata me disqet e lëvizshme përkeqësohet nga fakti që jo të gjitha incidentet me to bëhen të njohura. Zakonisht, publikohen vetëm ato rrjedhje që kanë të bëjnë me përdorimin e "flash drives" të lejuara nga kompanitë. Kjo do të thotë, kur të dhënat vendosen mbi to me njohuritë e menaxhmentit. Në të njëjtën kohë, nuk është e pazakontë që punonjësit të kopjojnë informacione konfidenciale në disqet e tyre personale të lëvizshme në kundërshtim me politikën e sigurisë, të cilën ata më vonë e humbin. Kjo, përsëri, tregon një shkallë të lartë të nevojës për të zbatuar sistemet DLP në strukturën e informacionit të organizatës me aftësinë për të kontrolluar transferimin e të dhënave në "flash drives".

Kanalet e tjera të rrjedhjes së të dhënave konfidenciale janë më pak të zakonshme. Por kjo nuk do të thotë që ato nuk kanë nevojë të kontrollohen. Për shembull, pjesa e rrjedhjeve të informacionit konfidencial përmes disqeve rezervë në 2011 u rrit më shumë se 4 herë. Prandaj, në secilin rast specifik, është e nevojshme të hartoni modelin tuaj të kërcënimit dhe, në përputhje me të, të merrni një vendim për nevojën e futjes së masave të caktuara të mbrojtjes. Për më tepër, situata gradualisht po ndryshon, në veçanti, numri i rrjedhjeve përmes kanaleve të Internetit po rritet vazhdimisht.

Rrjedhja e informacionit - dalja e paligjshme e informacionit konfidencial jashtë zonës së mbrojtur të funksionimit të saj ose rrethit të vendosur të personave, rezultati i së cilës është marrja e informacionit nga personat që nuk kanë qasje të autorizuar në të.

Në përputhje me Rregulloren për procedurën e trajtimit të informacionit të pronarit të shpërndarjes së kufizuar (Miratuar nga Rezoluta e Këshillit të Ministrave të Republikës së Bjellorusisë, datë 15 Shkurt 1999 Nr. 237), nevoja për të qenë në përputhje me regjimin e konfidencialitetit të informacionit mund të lidhet me ato informacione, përhapja e të cilave, në përputhje me aktet aktuale legjislative, organizata i konsideron të padëshirueshme duke siguruar aktivitetet e tyre.

Rrjedhja e informacionit konfidencial mund të shprehet në humbjen e përparësive konkurruese, fitimin e humbur tregtar, sanksionet nga autoritetet rregullatore, përgjegjësinë administrative dhe penale për zbulimin e të dhënave personale, përkeqësimin e klimës morale në ekip për shkak të zbulimit të informacionit në lidhje me pagat e punonjësve, ndryshimet e planifikuara të personelit, etj. Përkundër faktit se zbulimi i paautorizuar i informacionit është në shumë raste një veprim i dënueshëm administrativisht dhe penalisht, në kushtet kur legjislacioni i informacionit i Republikës së Bjellorusisë nuk është formuar ende plotësisht dhe proceset e hartimit të ligjit janë shumë prapa nivelit të zhvillimit të teknologjive të informacionit, lindin vështirësi të konsiderueshme në sigurimin e mbrojtjes ligjore të interesave pronarët e informacionit konfidencial.

Duhet të theksohet se për organizatat e formave të pronësisë shtetërore dhe jo-shtetërore, metodat e mbrojtjes së informacionit konfidencial mund të ndryshojnë jo vetëm për shkak të praktikës ekzistuese të punës në zyrë në to, por edhe për shkak të faktit se informacioni i mbrojtur mund të bjerë nën efektin e akteve legjislative që kanë kompetenca të ndryshme për organizatat dhe ndërmarrjet. profili shtetëror dhe joshtetëror. Për shembull, Rregullorja për Trajtimin e Informacionit Zyrtar të Shpërndarjes së Kufizuar (Miratuar nga Rezoluta e Këshillit të Ministrave të Republikës së Bjellorusisë, datë 15.02.1999 Nr. 237) lidhet vetëm me dokumentacionin e organizatave shtetërore. Rregullat për mbrojtjen e informacionit konfidencial në organizatat tregtare përcaktohen në shumicën e rasteve nga pronari i tyre (pronari) dhe bazohen në akte të tjera ligjore rregullatore, siç janë, për shembull, Rregullorja për sekretet tregtare.

Numri i kanaleve të mundshme të rrjedhjes së informacionit është mjaft i madh. Më të zakonshmet prej tyre kategorizohen si zbulime të paqëllimshme nga punonjësit për shkak të injorancës ose disiplinës. Mungesa e të kuptuarit të rregullave për të punuar me dokumente konfidenciale, pamundësia për të përcaktuar se cilat dokumente janë konfidenciale, dhe vetëm biseda të zakonshme midis punonjësve - e gjithë kjo mund të çojë në deklasifikimin e të dhënave.

"Kullimi" i qëllimshëm i informacionit është shumë më pak i zakonshëm, por ai kryhet me qëllim dhe me pasojat më të rrezikshme për organizatën.

Duke pasur parasysh shumëllojshmërinë e kategorive dhe kanaleve të rrjedhjes së informacionit, bëhet e qartë se në shumicën e rasteve problemi i rrjedhjes nuk mund të zgjidhet në asnjë mënyrë të thjeshtë, e lëre më ta heqim qafe atë plotësisht. Për më tepër, zbatimi i çdo mase për të kufizuar hyrjen në informacion ose shpërndarjen e tij potencialisht zvogëlon efikasitetin e proceseve kryesore të biznesit të organizatës. Kjo do të thotë se kërkohet një sistem i masave organizative dhe teknike për të bllokuar kanalet kryesore të rrjedhjes së informacionit me një shkallë të caktuar të besueshmërisë dhe për të minimizuar rreziqet ekzistuese pa ulur ndjeshëm efikasitetin e proceseve të biznesit. Pa një sistem të tillë, të drejtat për mbrojtjen ligjore të interesave të organizatës si pronar i informacionit janë të parealizueshme.

Sistemi konfidencial i parandalimit të rrjedhjeve të informacionit përfshin tre komponentë kryesorë: punën me personelin, politikën e sigurisë, shërbimet e sigurisë.

Burimi kryesor i rrjedhjes së informacionit nga një organizatë është personeli i saj. Faktori njerëzor është i aftë të "zhvlerësojë" cilindo nga mekanizmat më të sofistikuar të sigurisë. Kjo mbështetet nga statistika të shumta që tregojnë se shumica dërrmuese e incidenteve të sigurisë kanë të bëjnë me aktivitetet e punonjësve të organizatës. Nuk është për t'u habitur, HR është mekanizmi kryesor i mbrojtjes.

Parimet dhe rregullat kryesore të menaxhimit të personelit, duke marrë parasysh kërkesat e sigurisë së informacionit, përcaktohen në standardin ndërkombëtar ISO / IEC 17799: 2000 dhe përmblidhen në nevojën për të përmbushur disa kërkesa të sigurisë, për të rritur ndërgjegjësimin e punonjësve dhe për të aplikuar masa parandaluese kundër shkelësve.

Kur punoni me personel, duhet të respektohen kërkesat e mëposhtme të sigurisë:

- 1. Përgjegjësia për siguria e informacionit duhet të përfshihen në përgjegjësitë e punës së punonjësve, duke përfshirë përgjegjësinë për plotësimin e kërkesave të politikës së sigurisë, burimet e sigurisë, proceset dhe aktivitetet.

- 2. Kontrollet e duhura duhet të kryhen mbi punonjësit gjatë punësimit, duke përfshirë karakteristikat dhe rekomandimet, tërësinë dhe saktësinë e rezyme, arsimin dhe kualifikimet, dhe dokumentet e identitetit.

- 3. Nënshkrimi i një marrëveshje konfidenciale për mos zbulimin e informacionit nga kandidati duhet të jetë një parakusht për punësimin.

- 4. Kërkesat e sigurisë së informacionit për një punonjës duhet të pasqyrohen në marrëveshjet e punës. Përgjegjësia për shkeljet e sigurisë duhet gjithashtu të përcaktohet atje.

Disa organizata kanë departamente për trajtimin e dokumenteve konfidenciale. Për shefin e një departamenti të tillë, është duke u zhvilluar një përshkrim i veçantë i punës. (Shtojca 3)

Organizata duhet të ketë gjithashtu një proces të duhur disiplinor për ndërhyrës të sigurisë që përfshin hetimin, rregullimin e incidenteve dhe veprimet e duhura.

Gjatë përcaktimit të masave parandaluese, duhet të udhëhiqet nga dispozitat e legjislacionit aktual.

Ndonjëherë, ish-punonjësit e "ofenduar", për të marrë hak ndaj punëdhënësit, për të postuar informacion të vlefshëm të ndërmarrjes në internet ose në media, e bëjnë atë të disponueshëm në publik në mënyra të tjera. Nga rruga, armiqësia personale (në rastet kur zbatohen sanksione disiplinore ndaj një punonjësi ose dëshira e një personi për të marrë hak për diçka) dhe përfitimi ekonomik i punonjësit dhe / ose konkurrencës janë motivet më tipike për rrjedhjen e informacionit. Ka raste kur një punonjës disponon lirisht me informacion të vlefshëm, duke besuar se është ai, dhe jo punëdhënësi i tij, i cili ka të drejtën për të.

Informacioni i vlefshëm duhet të mbrohet (për të marrë masa ligjore, organizative, teknike), për më tepër, duke filluar nga momenti i kuptimit të tij, pasi që në bazë të Artit. 140 të Kodit Civil të Republikës së Bjellorusisë, informacioni i vlefshëm mund të mbrohet vetëm kur nuk ka qasje të lirë në të mbi një bazë ligjore dhe pronari i informacionit merr masa për të mbrojtur konfidencialitetin e tij.

Nuk ka një listë specifike të informacionit që mund të mbrohet nga legjislacioni për informacionin e pazbuluar. Sipas nenit 140 të Kodit Civil të Republikës së Bjellorusisë, informacioni mund të mbrohet që ka vlerë komerciale reale ose potenciale për shkak të panjohur nga palët e treta, te të cilat nuk ka qasje të lirë mbi bazën ligjore dhe pronari i së cilës merr masa për të mbrojtur konfidencialitetin e tij. Neni 1010 i Kodit Civil të Republikës së Bjellorusisë thotë se informacioni teknik, organizativ ose tregtar, duke përfshirë sekretet e prodhimit ("know-how"), mund të mbrohet nga përdorimi i paligjshëm nëse është i panjohur për palët e treta dhe nëse plotësohen kushtet e përcaktuara nga paragrafi 1 i nenit 140 Kodi Civil i Republikës së Bjellorusisë.

Mund të shihet nga këto norma që një gamë mjaft e gjerë informacioni mund të mbrohet me ligj. Kur referoni këtë ose atë informacion tek të mbrojturit, këshillohet të dilni nga vetia e tij e të qenit e dobishëm. Sidoqoftë, duhet të kihet parasysh se, sipas paragrafit 3 të Artit. 1010 të Kodit Civil të Republikës së Bjellorusisë, rregullat për mbrojtjen e informacionit të pazbuluar nuk zbatohen për informacionin që, në përputhje me legjislacionin, nuk mund të përbëjë një sekret zyrtar ose tregtar (informacion mbi personat juridik, të drejtat e pronës dhe transaksionet me të, subjekt i regjistrimit të shtetit, etj.).

Në paragrafin 4 të Artit. 1010 të Kodit Civil të Republikës së Bjellorusisë, është vërtetuar se e drejta për të mbrojtur informacionin e pazbuluar është e vlefshme për sa kohë që informacioni ka vlerë reale ose potenciale tregtare për shkak të panjohur nga palët e treta, nuk do të ketë qasje të lirë në të në bazë ligjore dhe pronari i informacionit do të marrë masa për të mbrojtur privatësia e saj.

Lidhur me kushtin e fundit, duhet të merren një sërë masash ligjore dhe faktike. E para përfshin, para së gjithash, krijimin e një sistemi të rregulloreve lokale, të cilat konkretizojnë vetë informacionin konfidencial ose shenjat e klasifikimit të informacionit si konfidencial, kush ka të drejtë ta përdorë atë, etj. Kushtet dhe kërkesat përkatëse duhet të parashikohen në kontratën e punës ose kontratën me punonjësin. Possibleshtë e mundur të përcaktohen kushtet e përshtatshme në një kontratë civile.

Mundësia e ndërmarrjes së veprimeve ligjore rrjedh drejtpërdrejt nga e drejta e punës dhe civile. Në përputhje me paragrafin 10 të Artit. 53 të Kodit të Punës të Republikës së Bjellorusisë, një punonjës është i detyruar "të mbajë sekrete shtetërore dhe zyrtare, të mos zbulojë sekretet tregtare të punëdhënësit pa lejen e duhur". Sipas pjesës 2 të paragrafit 2 të Artit. 140 të Kodit Civil të Bjellorusisë, personat që kanë marrë informacion që përbën një sekret zyrtar ose tregtar me metoda të paligjshme janë të detyruar të kompensojnë humbjet e shkaktuara.

I njëjti detyrim u imponohet punonjësve që zbulojnë sekrete zyrtare ose tregtare në kundërshtim me një kontratë pune, duke përfshirë një kontratë, dhe palëve të tjera që e kanë bërë këtë në kundërshtim me një kontratë civile.

Duhet të theksohet se nuk mjafton të vendosësh vulën "konfidenciale" ose "jo për kopjim" në dokument, pasi që çdo punonjës mund të njihet me përmbajtjen e tij nëse dëshiron. Shtë e qartë se në këtë rast nuk janë marrë asnjë masë aktuale për të mbrojtur informacionin. Kështu, ekziston nevoja për të krijuar një të ashtuquajtur "punë konfidenciale në zyrë" dhe një sistem masash teknike në ndërmarrje, me ndihmën e të cilave do të ishte e mundur të kontrollohej hyrja në informacione të vlefshme.

Mundësia për të aplikuar masa të përgjegjësisë për zbulimin ose përdorimin e paligjshëm të informacionit të pazbuluar sigurohet nga Pjesa 2 e Artit. 53 të Kodit të Punës të Bjellorusisë dhe paragrafi 2 i Artit. 140, art. 1011 të Kodit Civil të Republikës së Bjellorusisë, art. 167-9 të Kodit të Veprave Administrative të Republikës së Bjellorusisë, Pjesa 2-3, Art. 201, nenet 254, 255, 375 të Kodit Penal të Bjellorusisë.

Në shumicën e rasteve, ne mund të flasim për kompensimin e dëmeve ose mbledhjen e një konfiskimi (nëse parashikohet nga kontrata), në rastin e një vepre administrative ose krimi - për gjobitje ose burgim.

Mundësitë për të provuar faktet e zbulimit të paligjshëm ose përdorimit të informacionit të mbrojtur, shkaktimi i dëmit, si dhe marrëdhënia shkakësore midis tyre janë të njëjta si në çdo shkelje tjetër ligjore - dëshmitë e dëshmitarëve, shpjegimet e palëve, mendimet e ekspertëve, etj.

Legjislacioni i disa vendeve në këtë fushë është kurioz. Për shembull, në një numër shtetesh, një punëdhënës ka të drejtë të vendosë ndalim për punonjësit e tij për të punuar në firma që konkurrojnë drejtpërdrejt me kompaninë e tyre (dhe firmat specifike mund të renditen) për një periudhë të caktuar pas pushimit nga puna të punonjësit, si dhe ndalimin e sigurimit të informacionit të caktuar për këto firma (për shembull , lista e klientëve, partnerëve).

Siç është përmendur tashmë, organizata duhet të hartojë një rregullore për mbrojtjen e informacionit konfidencial dhe udhëzimeve përkatëse. Këto dokumente duhet të përcaktojnë rregulla dhe kritere për kategorizimin e burimeve të informacionit sipas shkallës së konfidencialitetit (për shembull, informacion i hapur, konfidencial, rreptësisht konfidencial), rregulla për shënimin e dokumenteve konfidenciale dhe rregulla për trajtimin e informacionit konfidencial, duke përfshirë mënyrat e ruajtjes, metodat e trajtimit, kufizimet në përdorimin dhe transferimin e të tretës anësore dhe midis ndarjeve të organizatës.

Vëmendje e veçantë duhet t'i kushtohet mbrojtjes së informacionit elektronik konfidencial. Për dokumentet elektronike, kërcënimi i humbjes së informacionit konfidencial është veçanërisht i rrezikshëm, pasi fakti i vjedhjes së informacionit është praktikisht i vështirë për t'u zbuluar. Humbja e informacionit konfidencial të përpunuar dhe ruajtur në kompjuter mund të shkaktohet nga faktorët e mëposhtëm:

- Gabime të paqëllimta të përdoruesve, operatorëve, asistentëve, menaxherëve të biznesit, punonjësve të shërbimit të dokumentacionit konfidencial (këtu e tutje referuar si shërbimi CD), administratorëve të sistemit dhe personave të tjerë që shërbejnë sistemet e informacionit (rreziku më i shpeshtë dhe më i madh);

- · Vjedhja dhe falsifikimi i informacionit;

- · Kërcënimet që vijnë nga situatat natyrore të mjedisit të jashtëm;

- · Kërcënimet e infeksionit nga virusi.

Aktualisht, në Bjellorusi dhe jashtë saj, po punohet shumë për krijimin e sistemeve të automatizuara të përpunimit të të dhënave duke përdorur dokumente të lexueshme nga makina (MCHD), një nga varietetet e të cilave janë dokumente me kod bar. Dokumentet e lexueshme nga makina përfshijnë dokumente transporti, etiketat dhe paketimin e mallrave, çeqqe dhe karta plastike për pagesa të shërbimeve, media magnetike. Në këtë drejtim, janë shfaqur termat "deklarata elektronike", "para elektronike", etj.

Më të përhapurat janë shkronjat grafike të dizajnuara për kodimin dhe regjistrimin e informacionit në diapazonin optik. Ekzistojnë tre lloje këtu: shenjat grafike, shkronjat e stilizuara, shkronjat koduese (kodet bar).

Barkodi është një alternim i vija të lehta dhe të errëta me gjerësi të ndryshme. Informacioni sigurohet nga gjerësia relative e vija të lehta dhe të errëta dhe kombinimet e tyre, ndërsa gjerësia e këtyre vija është e përcaktuar në mënyrë rigoroze. Vija të errëta quhen goditje, dhe vija të lehta quhen hapësira (boshllëqe).

Kodet bar lexohen nga lexues të veçantë optikë (pajisje leximi) tipe te ndryshme, duke përfshirë ato me lazer, të cilat, duke perceptuar goditje, hapësira dhe kombinimet e tyre, dekodojnë bar-kodin duke përdorur pajisje mikroprocesori, kryejnë metodat e kontrollit të ngulitura në kodet dhe lëshojnë vlerat e këtyre kodeve në një alfabet të caktuar (dixhital, alfanumerik) në tabelën, kompjuterin ose pajisjet e tjera. etj).

Aktualisht, bar kodet përdoren gjerësisht në prodhimin dhe tregtimin e mallrave, në shumë industri për identifikimin e boshllëqeve, produkteve, paketimit, përcaktimin e vendeve të magazinimit, në zyrat postare, transportin, etj.

Për të mbrojtur informacionin elektronik, duhet të përcaktohen rregullat për sigurimin e qasjes në burimet e informacionit, duhet të zbatohen procedurat e duhura dhe mekanizmat e kontrollit, përfshirë autorizimin dhe auditimin e qasjes.

Përgjegjësinë për sigurinë e informacionit të organizatës e mban udhëheqësi i saj, i cili ia delegon këtë përgjegjësi njërit prej menaxherëve.

Vendimi për të dhënë akses në burimet specifike të informacionit duhet të merret nga pronarët e këtyre burimeve, të emëruar nga udhëheqësit e departamenteve që formojnë dhe përdorin këto burime. Për më tepër, çështjet e dhënies së aksesit për punonjës të veçantë duhet të bien dakord me mbikëqyrësit e tyre të menjëhershëm.

Si përmbledhje, mund të nxirren përfundimet e mëposhtme:

- - Burimi kryesor i rrjedhjes së informacionit nga organizata është personeli i saj;

- - Për zbulimin e qëllimshëm të informacionit konfidencial, një punonjës mund të sillet në përgjegjësi administrative ose penale;

- - Menaxheri është përgjegjës për sigurinë e informacionit në organizatë.

Informacioni për organizatat aktualisht është një nga burimet e pasurisë. Pothuajse i gjithë informacioni në lidhje me aktivitetet e organizatës është konfidencial. Në këtë drejtim, ekziston nevoja për të mbrojtur një informacion të tillë, por jo rrallë, menaxherët janë mjaft të pakujdesshëm në lidhje me ruajtjen e konfidencialitetit të informacionit, dhe rezultati është rrjedhja e tij. Marrja e masave për të mbrojtur konfidencialitetin e informacionit është një grup masash që synojnë sigurimin e sigurisë së informacionit.

Mosrespektimi i masave për të mbrojtur sekretet tregtare ose një politikë e pasaktë në fushën e sigurisë së informacionit çon në shfaqjen e një kërcënimi për burimet e informacionit. Nën kërcënimin e burimeve të informacionit, supozohet një sërë ndikimesh të faktorëve të mjedisit të jashtëm dhe të brendshëm të organizatës, që synojnë pengesa të paligjshme ose të dëmshme në funksionimin e saj në përputhje me qëllimet dhe objektivat ligjore, afatgjata dhe afatshkurtra, si dhe tjetërsimin e rezultateve të aktiviteteve të saj.

Çdo kërcënim, pavarësisht nga përmbajtja e tij, çon në shkelje të konfidencialitetit të informacionit, shkelje të regjimit të një informacioni të tillë, domethënë, i shkakton disa dëm pronarit të një sekreti tregtar. Mbrojtja e informacionit konfidencial dhe marrja e masave për të eleminuar kërcënimet është ndërmarrë në mënyrë që të eliminohet krejtësisht kërcënimi, ose të paktën të zvogëlohet dëmi i mundshëm nga veprime të tilla.

Një nga llojet më të rëndësishme të kërcënimeve ndaj burimeve të informacionit është rrjedhja e informacionit konfidencial. Rrjedhja e informacionit konfidencial është lëshimi i informacionit jashtë organizatës ose rrethit të njerëzve për të cilët ishte i njohur. Rrjedhja e informacionit mund të kryhet përmes kanaleve të ndryshme teknike. Nën kanali i rrjedhjes së informacionit është zakon të kuptohet një rrugë e caktuar nga një burim i informacionit konfidencial tek një person i caktuar që dëshiron të marrë në zotërim një informacion të tillë. Për formimin e një kanali të rrjedhjes së informacionit, janë të domosdoshme kushte të caktuara hapësinore, energjetike dhe kohore, si dhe prania në anën e sulmuesit të pajisjeve të përshtatshme për marrjen, përpunimin dhe rregullimin e informacionit.

Kanalet kryesore të rrjedhjes së informacionit janë punonjësit e organizatës, dokumentet (për shembull, raportet) dhe kanalet teknike të rrjedhjes së informacionit.

Përveç kësaj, një rrjedhje mund të ndodhë gjatë punës së përbashkët me firma të tjera (për shembull, krijimi i ndërmarrjeve të përbashkëta), konsultat e ekspertëve të jashtëm të cilët fitojnë qasje në dokumentacionin dhe aktivitetet e prodhimit të firmës, kërkesa fiktive në lidhje me mundësinë e përfundimit të transaksioneve me organizatën, etj.

Kanalet teknike të rrjedhjes së informacionit konfidencial janë kanale vizuale-optike; kanale akustike; kanale elektromagnetike; rrjeteve kompjutera personal; kanalet e komunikimit telefonik, celular dhe paging.

Aktualisht, një nga mënyrat kryesore të transmetimit të një sasie të madhe informacioni konfidencial është përmes telefonit. Prandaj, si një shembull, le të shqyrtojmë metodat teknike të mbrojtjes së informacionit konfidencial të transmetuar përmes linjave telefonike.

Të gjitha llojet e pajisjeve dëgjuese, mikrofona të integruar në një marrës telefoni, një amplifikator mikrofoni, një central elektrik dhe mjete të tjera teknike përdoren për të dëgjuar bisedat telefonike.

Ekzistojnë metoda dhe mjete aktive dhe pasive për të mbrojtur telefonin nga rrjedhja e informacionit përmes kanalit elektroakustik dhe nga përgjimi nga pajisjet elektronike. Metodat më të zakonshme të mbrojtjes pasive përfshijnë:

Kufizimi i sinjaleve të rrezikshme;

Filtrimi i sinjaleve të rrezikshme;

Çaktivizoni burimet e sinjaleve të rrezikshme.

Metoda më efektive e mbrojtjes së informacionit është shkëputja e telefonave nga linja kur zhvilloni biseda konfidenciale në dhomën ku janë instaluar. Mënyra më e thjeshtë për të zbatuar këtë metodë është instalimi i një ndërprerësi të veçantë në trupin e një telefoni ose linje telefonike, i cili, kur pajisja është e ndezur, shkëput telefonin nga linja ose manualisht ose automatikisht.

Metodat aktive të mbrojtjes ndaj rrjedhjes së informacionit përmes një kanali elektroakustik reduktohen në përdorimin e një sinjali maskimi të zhurmës me frekuencë të ulët. Për të mbrojtur informacionin nga përgjimi nga pajisjet elektronike, ekziston një metodë tjetër (metoda e ndërhyrjes së maskimit me bandë të gjerë me frekuencë të lartë), e cila konsiston në furnizimin e një sinjali të zhurmës me bandë të gjerë me frekuencë të lartë për maskimin e linjës telefonike kur pajisja është e ndezur.

Përgjimi është i mundur falë pajisjeve elektronike për përgjimin e informacionit të zërit të lidhur në linjat telefonike në njërën nga tre mënyrat: sekuencialisht (duke prishur njërën nga telat), paralelisht (njëkohësisht në dy tela) dhe duke përdorur një sensor induksioni (lidhje pa kontakt). Në rastin e dy lidhjeve të para, pajisjet e përgjimit elektronik mundësohen nga linja telefonike, ndërsa e fundit - nga një burim autonom i energjisë. Aktivizimi i pajisjes transmetuese të radios ndodh vetëm gjatë kohëzgjatjes së bisedës telefonike, ndërsa informacioni i marrë i fjalës mund të regjistrohet. Isshtë gjithashtu e mundur të përgjoni duke lidhur një telefon të dytë në dhomën tjetër.

Ekzistojnë disa metoda aktive për të mbrojtur bisedat telefonike duke shtypur pajisjet elektronike të përgjimit.

Metoda e ndërhyrjeve të maskimit me frekuencë të lartë konsiston në furnizimin e një sinjali interferencë maskimi me brez të gjerë në linjë gjatë një bisede telefonike, frekuenca e së cilës zgjidhet në mënyrë që pasi të kaloni përmes amplifikuesit të mikrofonit të regjistruesit, niveli i tij është i mjaftueshëm për të shtypur sinjalin e fjalës, por cilësia e bisedave telefonike nuk përkeqësohet. Efikasiteti i sinjalit të ndërhyrjes rritet me uljen e frekuencës së tij, d.m.th. sa më e ulët frekuenca e saj, aq më shumë ndikon ndërhyrja në sinjalin e dobishëm (të folurit).

Metoda e "zerosjes" konsiston në faktin se në kohën e një bisede telefonike, një linjë konstante zbatohet një tension konstant, i cili me polaritet të kundërt korrespondon me tensionin në linjë kur marrësi i telefonit është i fikur. Kjo metodë është e zbatueshme për të çaktivizuar pajisjet elektronike për përgjimin e informacionit të të folurit me një lidhje kontakti në linjën telefonike, duke e përdorur atë për furnizimin me energji elektrike. Pajisjet e tilla përfshijnë telefona paralele dhe shënjues të radios telefonike.

Metoda e kompensimit konsiston në faktin se kur një mesazh zanor transmetohet në anën e marrjes duke përdorur një gjenerator të veçantë, një ndërhyrje maskimi zbatohet në linjën telefonike dhe në një nga hyrjet e filtrit adaptiv me dy kanale, një përzierje adaptive e dobishme e marrë (fjalimi) dhe të njëjtat sinjale ndërhyrje furnizohen në hyrjen tjetër të filtrit ... Pastaj filtri adaptiv nxjerr sinjalin e dobishëm duke kompensuar përbërësin e zhurmës dhe e dërgon atë në një aparat telefonik ose në një pajisje regjistrimi. Kjo metodë është shumë e efektshme për të shtypur të gjitha mjetet e njohura të marrjes së informacionit të paautorizuar nga një linjë telefonike dhe përdoret gjerësisht për maskimin dhe fshehjen e mesazheve zanore të transmetuara nga një pajtimtar.

Metoda e "djegies" konsiston në aplikimin e impulseve të tensionit të lartë në linjën telefonike. Pajisja telefonike shkëputet nga linja kur përdorni këtë metodë. Pulsat dërgohen në linjën telefonike dy herë. Një herë kur linja telefonike është e hapur (për "djegien" e pajisjeve elektronike të lidhura me të paralelisht), dhe herën e dytë kur ajo është e shkurtër (për "djegien" e pajisjeve të lidhura në seri). Pajisja telefonike shkëputet nga linja nëse përdoret kjo metodë.

Aktualisht, për të mbrojtur linjat telefonike, nuk përdoren vetëm pajisje të thjeshta që zbatojnë një nga metodat e mbrojtjes, por edhe ato komplekse që sigurojnë mbrojtje gjithëpërfshirëse të linjave duke kombinuar disa metoda, duke përfshirë mbrojtjen e informacionit nga rrjedhjet përmes një kanali elektroakustik.

Mbrojtja e informacionit nga rrjedhjet përmes një kanali akustik është një grup masash që përjashtojnë ose zvogëlojnë mundësinë e largimit të informacionit konfidencial nga zona e kontrolluar për shkak të fushave akustike.

P CONRFUNDIM

Pra, ne shqyrtuam në leksion konceptin e "sekretit tregtar" dhe "regjimit sekret tregtar", si dhe dispozitat kryesore Ligji federal RF "Për sekretet tregtare". Përveç kësaj, leksioni përfshin çështje që lidhen me kanalet e rrjedhjes së informacionit konfidencial dhe metodat e mbrojtjes së tij.

LITERATURA

1. Stepanov A.G., Sherstneva O.O. Mbrojtja e sekretit tregtar. - M.: Shtëpia botuese "Alfa-Press", 2006. - 180 f.