Ibalik ang dating bersyon ng mga file pagkatapos ng ransomware virus. Paano mabawi ang mga naka-encrypt na file (Tagubilin)

Ang virus sa flash drive ay hindi isang sorpresa sa sinuman. Ngunit maiiwan nang wala mahalagang impormasyon, na nakaimbak sa parehong flash drive, ito ay isa pang insidente. Ang aking mga kaibigan ay paulit-ulit na nai-format ang mga flash drive pagkatapos ng mga virus, na hindi nakakahanap ng isang solong file doon. At maaari lamang silang maitago ng isang virus ... Tulad ng sinasabi nila sa aming negosyo, mas mahusay na sobra-sobra ito kaysa makaligtaan ito. At sa gayon ... Ang virus sa flash drive ay pinagaling, o tinanggal. Ipasok namin ang direktoryo ng ugat, at wala. Paano maging? Hindi ako nakakita ng mga virus na cheekily burahin ang impormasyon mula sa mga drive. Kaya malamang na ang iyong mga file ay nakatago. Kaya kailangan nating ipakita sa kanila.

Ipinapakita nakatagong mga file at mga folder.

Upang ipakita ang mga nakatagong mga file. Sa anumang window, pindutin ang pindutan Serbisyo

Pagkatapos pumili kami Mga pag-aari ng folder ...

Tab Tingnan

At itulak OK lang

Pagkatapos nito, ipapakita ang lahat ng mga nakatagong file at folder. At kung ikaw ay mapalad, maaari mo lamang alisin ang katangiang nakatago sa mga pag-aari ng folder o dokumento. Upang magawa ito, mag-right click sa nais na dokumento o folder at piliin ang Ari-arian... Pagkatapos alisan ng tsek ang kahon sa tabi ng katangian Nakatago.

Ngunit maaaring hindi maalis ang katangian ng file na ito, o mas masahol pa, ang mga file at folder sa flash drive ay hindi ipapakita sa lahat. Pagkatapos, gamitin natin ang linya ng utos.

Binubuksan namin ang linya ng utos.

Upang magawa ito, pindutin ang key na kombinasyon Manalo + R... Nakukuha namin ang window na may pangalan Magpatupad.

Sa input field, sumulat cmd

at pindutin OK lang

Sa linya ng utos, pumunta sa aming USB flash drive.

Ipakilala X: (Kung saan ang X ay titik ng iyong flash drive o disk) at pindutin Pasok

Pagkatapos nito ay pumasok na kami atrib -s -h -r -a / s / d , pindutin ulit Pasok

Yun lang Ngayon ang katangian Nakatago tatanggalin mula sa lahat ng mga file at folder sa iyong flash drive. Alinsunod dito, lahat ng data ay ipapakita tulad ng inaasahan. Maliban kung syempre nandiyan sila.

Pag-recover ng mga naka-encrypt na file - ito ay isang problemang kinakaharap ng isang malaking bilang ng mga gumagamit mga personal na computerna nabiktima ng iba`t ibang mga virus ng ransomware. Ang bilang ng mga nakakahamak na programa sa pangkat na ito ay napakalaki at dumarami ito araw-araw. Kamakailan lamang, nakatagpo kami ng dose-dosenang mga pagpipilian sa pag-encrypt: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, atbp.

Siyempre, maaari mong ibalik ang naka-encrypt na mga file sa pamamagitan lamang ng pagsunod sa mga tagubilin na iniiwan ng mga tagalikha ng virus sa nahawaang computer. Ngunit kadalasan ang halaga ng pag-decryption ay napakahalaga, kailangan mo ring malaman na ang ilang mga ransomware virus ay naka-encrypt ang mga file sa isang paraan na imposibleng mai-decrypt ang mga ito sa paglaon. At syempre, nakakainis lang na magbayad upang mabawi ang iyong sariling mga file.

Mga Paraan upang Mabawi ang Mga Naka-encrypt na File nang Libre

Mayroong maraming mga paraan upang mabawi ang mga naka-encrypt na mga file gamit ang ganap na libre at napatunayan na mga programa tulad ng ShadowExplorer at PhotoRec. Bago at sa panahon ng paggaling, subukang gamitin ang nahawaang computer nang kaunti hangga't maaari, upang madagdagan mo ang iyong mga pagkakataong matagumpay ang paggaling ng file.

Ang mga tagubiling inilarawan sa ibaba ay dapat na sundin nang sunud-sunod, kung may isang bagay na hindi gumagana para sa iyo, pagkatapos STOP, humingi ng tulong sa pamamagitan ng pagsulat ng isang puna sa artikulong ito o paglikha bagong paksa sa aming .

1. Alisin ang ransomware virus

Maaaring makita ng Kaspersky Virus Removal Tool at Malwarebytes Anti-malware iba`t ibang uri mga aktibong virus ng ransomware at madaling alisin ang mga ito mula sa iyong computer, NGUNIT hindi nila mababawi ang mga naka-encrypt na mga file.

1.1. Alisin ang ransomware virus gamit ang Kaspersky Virus Removal Tool

Mag-click sa pindutan Scan upang simulan ang isang pag-scan ng iyong computer para sa ransomware virus.

Maghintay hanggang sa katapusan ng prosesong ito at alisin ang nahanap na malware.

1.2. Alisin ang ransomware virus gamit ang Malwarebytes Anti-malware

I-download ang programa. Matapos matapos ang pag-download, patakbuhin ang na-download na file.

Awtomatikong magsisimula ang pamamaraang pag-update ng programa. Kapag natapos na pindutin ang pindutan Patakbuhin ang tseke... Malwarebytes Anti-malware ay i-scan ang iyong computer.

Kaagad pagkatapos makumpleto ang pag-scan ng iyong computer, ang Malwarebytes Anti-malware ay magbubukas ng isang listahan ng mga natagpuang bahagi ng ransomware.

Mag-click sa pindutan Tanggalin ang napili upang linisin ang iyong computer Sa panahon ng pag-aalis ng malware, maaaring hilingin sa iyo ng Malwarebytes Anti-malware na i-restart ang iyong computer upang ipagpatuloy ang proseso. Kumpirmahin ito sa pamamagitan ng pagpili ng Oo.

Matapos mag-restart ang computer, awtomatikong ipagpapatuloy ng Malwarebytes Anti-malware ang proseso ng pagdidisimpekta.

2. Ibalik muli ang naka-encrypt na mga file gamit ang ShadowExplorer

Ang ShadowExplorer ay isang maliit na utility na nagbibigay-daan sa iyo upang ibalik ang mga kopya ng anino ng mga file na awtomatikong nilikha ng pagpapatakbo windows system (7-10). Papayagan ka nitong ibalik ang naka-encrypt na mga file sa kanilang orihinal na estado.

I-download ang programa. Ang programa ay nasa isang archive ng zip. Samakatuwid, mag-right click sa na-download na file at piliin ang I-extract Lahat. Pagkatapos buksan ang ShadowExplorerPortable folder.

Simulan ang ShadowExplorer. Piliin ang drive na kailangan mo at ang petsa kung kailan nilikha ang mga kopya ng anino, ayon sa pagkakasunud-sunod ng mga numero 1 at 2 sa pigura sa ibaba.

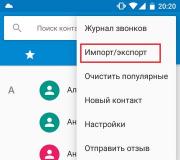

Mag-right click sa direktoryo o file na nais mong ibalik ang isang kopya ng. Piliin ang I-export mula sa menu na lilitaw.

Panghuli, piliin ang folder kung saan makopya ang nakuhang file.

3. Ibalik muli ang naka-encrypt na mga file gamit ang PhotoRec

Ang PhotoRec ay isang libreng programa na idinisenyo upang mabawi ang mga tinanggal at nawalang mga file. Gamit ito, maaari mong mabawi ang mga orihinal na file na tinanggal ng mga ransomware virus matapos lumikha ng kanilang mga naka-encrypt na kopya.

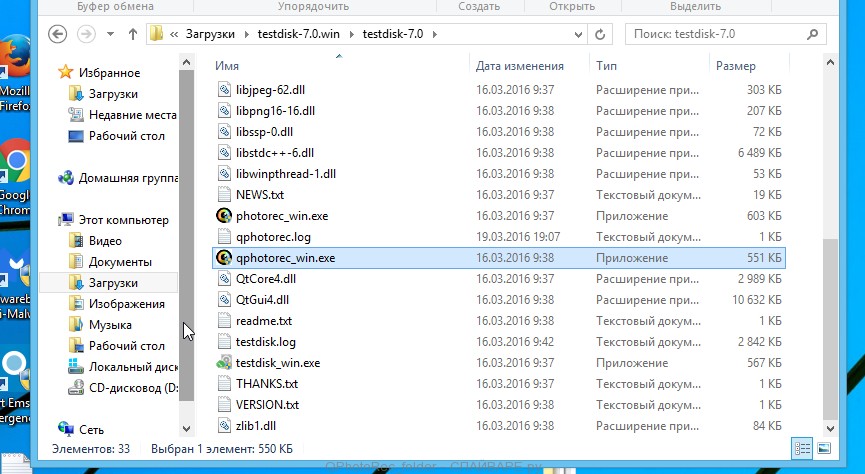

I-download ang programa. Nasa archive ang programa. Samakatuwid, mag-right click sa na-download na file at piliin ang I-extract Lahat. Pagkatapos buksan ang folder ng testdisk.

Hanapin ang QPhotoRec_Win sa listahan ng mga file at patakbuhin ito. Magbubukas ang window ng programa kung saan ipapakita ang lahat ng mga pagkahati ng mga magagamit na disk.

Sa listahan ng mga pagkahati, piliin ang isa na naglalaman ng mga naka-encrypt na file. Pagkatapos mag-click sa pindutan ng Mga Format ng File.

Bilang default, naka-configure ang programa upang mabawi ang lahat ng mga uri ng mga file, ngunit upang mapabilis ang trabaho, inirerekumenda na iwanan lamang ang mga uri ng mga file na kailangan mong mabawi. Matapos makumpleto ang iyong pagpipilian, i-click ang OK.

Sa ilalim ng window ng QPhotoRec, hanapin ang Browse button at i-click ito. Kailangan mong piliin ang direktoryo kung saan mai-save ang mga nakuhang file. Maipapayo na gumamit ng isang drive na hindi naglalaman ng mga naka-encrypt na file na nangangailangan ng pagbawi (maaari mong gamitin ang isang USB flash drive o isang panlabas na drive).

Upang simulan ang pamamaraan para sa paghahanap at pagpapanumbalik ng mga orihinal na kopya ng naka-encrypt na mga file, i-click ang pindutan ng Paghahanap. Ang prosesong ito ay tumatagal ng mahabang panahon, kaya maging matiyaga.

Kapag natapos na ang paghahanap, i-click ang pindutan ng Quit. Ngayon buksan ang folder na pinili mo upang i-save ang mga nakuhang mga file.

Maglalaman ang folder ng mga direktoryo na pinangalanang recup_dir.1, recup_dir.2, recup_dir.3 at iba pa. Ang mas maraming mga file na nahahanap ng programa, mas maraming mga direktoryo ang magkakaroon. Upang makita ang mga file na kailangan mo, suriin nang sunud-sunod ang lahat ng mga direktoryo. Upang gawing mas madali ang paghahanap ng file na kailangan mo kasama ng maraming bilang ng mga nakuhang mga file, gamitin ang built-in na system paghahanap sa Windows (sa pamamagitan ng nilalaman ng file), at huwag kalimutan ang tungkol sa pagpapaandar ng pag-uuri ng mga file sa mga direktoryo. Maaari mong piliin ang petsa kung kailan binago ang file bilang pagpipilian sa pag-uuri, dahil sinusubukan ng QPhotoRec na ibalik ang pag-aaring ito kapag naibalik ang file.

Ang paglalakbay sa iba't ibang mga lungsod at bayan, ang isang tao, malugod na walang hangal, ay nahaharap sa mga sorpresa na maaaring kapwa kaaya-aya at nakakapukaw ng pagtaas ng kakulangan sa ginhawa, matinding kalungkutan.

Ang parehong emosyon ay maaaring maghintay sa isang gumagamit na mahilig sa "paglalakbay" sa Internet. Kahit na kung minsan ay hindi kasiya-siya sorpresa lumipad sa kanilang sarili email sa anyo ng mga nagbabantang titik, dokumento, na hinahangad ng mga gumagamit na basahin sa lalong madaling panahon, sa gayon mahuhulog sa mga network ng mga scammer.

Sa network, maaari kang makatagpo ng isang hindi kapani-paniwalang bilang ng mga virus na naka-program upang maisagawa ang maraming mga negatibong gawain sa iyong computer, kaya't mahalagang malaman na makilala sa pagitan ng mga ligtas na link para sa pag-download ng mga file, mga dokumento at i-bypass ang mga na maaaring magpahiwatig ng isang malinaw na panganib sa iyong computer

Kung ikaw ay naging isa sa mga kapus-palad na taong naranasan ang mga negatibong kahihinatnan ng isang interbensyon ng virus sa pamamagitan ng praktikal na karanasan, hindi ka magdududa na kapaki-pakinabang na kolektahin at pagkatapos ay mag-ayos ng impormasyon tungkol sa kung paano maiiwasan ang impeksyon ng iyong computer.

Lumitaw ang mga virus sa sandaling lumitaw ang teknolohiya ng computer. Taun-taon ay maraming parami ng mga pagkakaiba-iba ng mga virus, kaya madali para sa gumagamit na sirain lamang ang virus carrier na matagal nang kilala, at isang daang porsyento na pamamaraan ang natagpuan upang wasakin ito.

Mas mahirap para sa gumagamit na "labanan" ang mga carrier ng virus na lilitaw lamang sa network o sinamahan ng ganap na mapanirang mga aksyon.

Mga pamamaraan ng pagbawi ng file

Sa isang sitwasyon kung saan ang isang virus ay naka-encrypt na mga file sa isang computer, kung ano ang gagawin para sa marami ay isang pangunahing isyu. Kung ang mga ito ay mga amateur na larawan, at ayaw mong tanggapin ang pagkawala ng mga ito, maaari kang maghanap ng mga paraan upang malutas ang problema sa loob ng mahabang panahon. Gayunpaman, kung ang naka-encrypt na virus ng mga file na labis na mahalaga para sa negosyo, ang pagnanais na malaman kung ano ang gagawin ay magiging hindi kapani-paniwalang malaki, at bukod sa, nais mong gumawa ng mga mabisang hakbang nang mabilis.

Ibalik ang isang nakaraang bersyon

Kung ang proteksyon ng system ay pinapagana nang maaga sa iyong computer, kung gayon kahit na sa mga kasong iyon nang mapamahalaan na ng "hindi inanyayahang panauhin-encryptor" ang iyong bahay, makakakuha ka pa rin ng mga dokumento, na mayroong impormasyon tungkol sa kung ano ang gagawin sa kasong ito.

Tutulungan ka ng system na mabawi ang mga dokumento gamit ang kanilang mga shade copy. Siyempre, dinidirekta din ng Trojan ang mga pagsisikap na alisin ang mga nasabing kopya, ngunit ang mga virus ay hindi palaging nagtatagumpay sa mga naturang manipulasyon, dahil hindi nila pagmamay-ari ang mga karapatang pang-administratibo.

Hakbang 1

Kaya, hindi mahirap ibalik ang dokumento gamit ang dating kopya nito. Upang magawa ito, mag-right click ka sa nasirang file. Sa lilitaw na menu, piliin ang item na "Mga Katangian". Lilitaw ang isang window sa screen ng iyong PC, kung saan magkakaroon ng apat na mga tab, kailangan mong pumunta sa huling tab na "Mga nakaraang bersyon".

Hakbang 2

Ang lahat ng mga magagamit na mga kopya ng anino ng dokumento ay nakalista sa window sa ibaba, kailangan mo lamang piliin ang pinakaangkop na pagpipilian para sa iyo, pagkatapos ay mag-click sa pindutang "Ibalik".

Sa kasamaang palad, ang naturang "first aid" ay hindi mailalapat sa isang computer kung saan hindi pa pinapagana ang proteksyon ng system nang maaga. Para sa kadahilanang ito, inirerekumenda namin na buksan mo ito nang maaga, upang hindi "kagatin ang iyong mga siko" sa paglaon, na sinisiraan ang iyong sarili ng halatang pagsuway.

Hakbang 3

Madali din itong paganahin ang proteksyon ng system sa iyong computer, hindi ito kukuha ng iyong oras. Samakatuwid, itaboy ang iyong katamaran at katigasan ng ulo at tulungan ang iyong computer na maging mas mahina laban sa Trojans.

Mag-click sa icon na "Computer" na may kanang pindutan ng mouse, piliin ang "Properties". Sa kaliwang bahagi ng window na bubukas, magkakaroon ng isang listahan kung saan hanapin ang linya na "Proteksyon ng System", mag-click dito.

Ngayon ay bubukas muli ang isang window, kung saan hihilingin sa iyo na pumili ng isang disk. Na-highlight ang lokal na drive na 'C', i-click ang pindutang I-configure.

Hakbang 4

Ngayon ay magbubukas ang isang window ng mga pagpipilian sa pag-recover. Kailangan mong sumang-ayon sa unang pagpipilian, na nagsasangkot ng pagpapanumbalik ng mga parameter ng system at nakaraang bersyon mga dokumento Panghuli, i-click ang tradisyonal na Ok button.

Kung nagawa mo nang lahat ang mga manipulasyong ito nang maaga, kung kahit na bisitahin ng isang Trojan ang iyong computer at i-encrypt ang mga file, magkakaroon ka ng mahusay na mga hula para sa pagbawi ng mahalagang impormasyon.

Sa pinakamaliit, hindi ka makakapanic kapag nalaman mong ang lahat ng mga file sa iyong computer ay naka-encrypt, upang malalaman mo nang eksakto kung ano ang gagawin sa kasong ito.

Paggamit ng mga kagamitan

Maraming mga kumpanya ng antivirus ang hindi nag-iisa sa mga gumagamit na may problema kapag ang mga virus ay naka-encrypt ng mga dokumento. Ang Kaspersky Lab at Doctor Web ay bumuo ng mga espesyal na kagamitan upang makatulong na matanggal ang mga ganitong sitwasyon.

Kaya, kung nakakita ka ng mga kakila-kilabot na bakas ng isang pagbisita sa ransomware, subukang gamitin ang utility ng Kaspersky RectorDecryptor.

Patakbuhin ang utility sa iyong computer, tukuyin ang landas sa file na na-encrypt. Hindi mahirap maunawaan kung ano ang dapat gawin nang direkta ng utility. Sinusubukan niyang hanapin ang susi upang mai-decrypt ang file sa pamamagitan ng paghahanap ng maraming mga pagpipilian. Sa kasamaang palad, ang naturang operasyon ay maaaring maging napaka-oras at hindi angkop para sa maraming mga gumagamit.

Sa partikular, maaaring mangyari na tumatagal ng halos 120 araw upang makita ang tamang key. Sa parehong oras, dapat mong maunawaan na hindi inirerekumenda na makagambala sa proseso ng pag-decryption, samakatuwid, hindi mo rin maaaring patayin ang computer.

Nag-aalok ang Kaspersky Lab ng iba pang mga utility:

- XoristDecryptor;

- RakhniDecryptor;

- Ransomware Decryptor.

Ang mga utility na ito ay naglalayon sa mga resulta ng nakakahamak na aktibidad ng iba pang mga ransomware Trojan. Sa partikular, ang Ransomware Decryptor utility ay hindi pa rin alam ng marami, dahil ito ay naglalayong labanan ang CoinVault, na ngayon pa lamang nagsisimula nang atake sa Internet at tumagos sa mga computer ng mga gumagamit.

Ang mga tagabuo ng "Doctor Web" ay hindi rin idle, kaya ipinapakita nila ang kanilang mga utility sa mga gumagamit, na maaari rin nilang subukang makuha ang mga naka-encrypt na dokumento sa isang computer.

Lumikha ng anumang folder sa C drive, bigyan ito ng isang simpleng pangalan. I-zip ang utility na na-download mula sa opisyal na website ng kumpanya sa folder na ito.

Ngayon ay maaari mo itong gamitin para sa isang praktikal na solusyon sa problema. Upang magawa ito, simulan ang linya ng utos, i-type dito ang "cd c: \\ XXX", kung saan sa halip na XXX, isulat ang pangalan ng folder kung saan mo inilagay ang utility.

Sa halip na "myfiles" ang pangalan ng folder na naglalaman ng mga nasirang dokumento ay dapat na nakasulat.

Ngayon ay magsisimula ang utility at magsisimula ang proseso ng pagdidisimpekta, pagkatapos ng matagumpay na pagkumpleto ay makakahanap ka ng isang ulat na nagpapahiwatig kung ano ang naibalik. Sa pamamagitan ng paraan, ang programa ay hindi magtatanggal ng naka-encrypt na mga file, ngunit nai-save lamang ang naibalik na bersyon sa tabi ng mga ito.

Sa kasamaang palad, kahit na ang utility na "Doctor Web" ay hindi mo maaaring isaalang-alang bilang isang magic wand, hindi rin nito magawa ang lahat.

Marami ang maaaring nakaisip kung ano ang gagawin kung may impeksyon, ngunit inirerekumenda ng mga may karanasan na mga gumagamit ang pagkuha ng impormasyon sa kung ano ang dapat gawin ay masidhi, upang hindi makapukaw ng mas seryosong mga kahihinatnan kapag ang mga pagkakataong mabawi ang dokumento ay katumbas ng zero.

Hindi mai-install muli sa isang computer operating system... Sa kasong ito, maaari mong maalis ang peste, ngunit tiyak na hindi mo maibabalik ang mga dokumento sa kondisyon sa pagtatrabaho.

Hindi ka maaaring magpatakbo ng mga programa na responsable para sa paglilinis ng pagpapatala, pagtanggal ng pansamantalang mga file sa computer.

Hindi inirerekumenda na magsagawa ng pag-scan ng anti-virus, kung saan maaaring madaling tanggalin ang mga nahawaang dokumento. Kung ikaw ay isang maliit na hangal at inilunsad ang antivirus, sumuko sa gulat, pagkatapos ay tiyakin na ang lahat ng mga nahawaang file ay hindi tinanggal, ngunit simpleng na-quarantine.

Kung ikaw ay isang advanced na gumagamit, maaari mong maputol ang proseso ng pag-encrypt sa iyong computer hanggang sa kumalat ito sa lahat ng mga file at dokumento. Upang magawa ito, kailangan mong simulan ang "Task Manager" at itigil ang proseso. Ang isang walang karanasan na gumagamit ay malamang na hindi malaman kung aling proseso ang nauugnay sa virus.

Kapaki-pakinabang na idiskonekta ang iyong computer mula sa internet. Sa pamamagitan ng pagsira sa koneksyon na ito, nagagambala rin ang proseso ng pag-encrypt ng mga file at dokumento sa computer sa karamihan ng mga kaso.

Kaya, lubos na nalalaman kung ano ang gagawin kapag nakita ang katotohanang pagbisita sa ransomware Trojan, maaari kang gumawa ng mga hakbang na naghihikayat sa tagumpay. Bilang karagdagan, sa pagtanggap ng impormasyon tungkol sa kung paano i-decrypt ang mga file na naka-encrypt ng isang virus, maaari mong subukang alisin ang problema sa iyong sarili at maiwasan ito mula sa muling paglitaw.

Mga isang linggo o dalawa na ang nakalilipas, isa pang piraso ng trabaho ng mga modernong gumagawa ng virus ang lumitaw sa network, na naka-encrypt ang lahat ng mga file ng gumagamit. Muli, isasaalang-alang ko ang tanong kung paano pagalingin ang isang computer pagkatapos ng isang ransomware virus crypted000007at mabawi ang mga naka-encrypt na file. Sa kasong ito, walang bago at natatanging lumitaw, isang pagbabago lamang ng nakaraang bersyon.

Garantisadong pag-decrypt ng mga file pagkatapos ng ransomware virus - dr-shifro.ru. Ang mga detalye ng trabaho at ang pamamaraan ng pakikipag-ugnay sa customer ay nasa ibaba ng aking artikulo o sa website sa seksyon na "Pamamaraan sa pagtatrabaho".

Paglalarawan ng CRYPTED000007 ransomware virus

Ang CRYPTED000007 ransomware ay hindi pangunahing naiiba sa mga hinalinhan nito. Gumagawa siya ng halos isa sa isa bilang. Ngunit pa rin, maraming mga nuances na makilala ito. Sasabihin ko sa iyo ang tungkol sa lahat nang maayos.

Dumating ito, tulad ng mga katapat nito, sa pamamagitan ng koreo. Ginamit ang mga diskarte sa panlipunang engineering upang ang gumagamit ay tiyak na magiging interesado sa liham at buksan ito. Sa aking kaso, ang liham ay tungkol sa ilang uri ng korte at tungkol sa mahalagang impormasyon sa kaso sa kalakip. Matapos simulan ang kalakip, magbubukas ang gumagamit ng isang dokumento ng Word na may katas mula sa Moscow Arbitration Court.

Nagsisimula ang pag-encrypt ng file nang kahanay sa pagbubukas ng dokumento. Ang isang mensahe na nagbibigay-kaalaman mula sa system ng Windows User Account Control ay nagsisimulang patuloy na mag-pop up.

Kung sumasang-ayon ka sa panukala, ang mga backup na kopya ng mga file sa mga anino na kopya ng Windows ay tatanggalin at ang pagkuha ng impormasyon ay magiging napakahirap. Malinaw na, hindi ka dapat sumang-ayon sa panukala. Sa ransomware na ito, patuloy na nag-pop up ang mga kahilingang ito, isa-isa, at huwag tumigil, pinipilit ang gumagamit na sumang-ayon at tanggalin ang mga backup. Ito ang pangunahing pagkakaiba mula sa nakaraang mga pagbabago ng ransomware. Hindi pa ako nakakakita ng mga kahilingan na tanggalin ang mga shadow copy nang hindi tumitigil. Karaniwan, pagkatapos ng 5-10 pangungusap, huminto sila.

Bibigyan kita ng isang rekomendasyon para sa hinaharap. Kadalasan pinapatay ng mga tao ang mga alerto sa Pagkontrol ng User Account. Hindi ito kinakailangan. Ang mekanismong ito ay makakatulong talaga sa pagtutol sa mga virus. Ang pangalawang halatang tip ay hindi upang gumana nang patuloy sa ilalim account computer administrator, kung walang layunin na kailangan para dito. Sa kasong ito, ang virus ay walang kakayahang gumawa ng labis na pinsala. Magkakaroon ka ng isang mas mahusay na pagkakataon na labanan siya.

Ngunit kahit na negatibong sinagot mo ang mga kahilingan ng ransomware sa lahat ng oras, naka-encrypt na ang lahat ng iyong data. Matapos ang proseso ng pag-encrypt, makakakita ka ng isang larawan sa iyong desktop.

Sa parehong oras, magkakaroon ng maraming mga file ng teksto sa desktop na may parehong nilalaman.

Na-encrypt ang iyong mga file. Upang ma-decode ang ux, kailangan mong basahin ang code: 329D54752553ED978F94 | 0 sa email address [protektado ng email] ... Mula ngayon makakatanggap ka ng lahat ng kinakailangang kontrol. Subukang unawain ito sa iyong sarili ay hindi hahantong sa anumang bagay, bilang karagdagan sa hindi maibabalik na bilang ng impormasyon. Kung nais mo pa ring subukan, siguraduhing mai-back up muna ang mga file, kung hindi man, ang pagbabago ng decryption ay hindi na posible sa ilalim ng anumang mga pangyayari. Kung hindi ka makakatanggap ng isang mensahe sa nasa itaas na address sa loob ng 48 oras (sa kasong ito lang!), Gamitin ang contact form. Maaari itong magawa sa dalawang paraan: 1) I-download ang iyong ycma at i-update ang Tor Browser mula sa link: https://www.torproject.org/download/download-easy.html.en B adpоke Tor Browser-a ipasok ang adpеc7 .onion / at pindutin ang Enter. Ang pahina na may form sa feedback ay na-load. 2) Sa anumang browser, pumunta sa isa sa mga address: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/ Ang lahat ng mahahalagang file sa iyong computer ay naka-encrypt. Upang mai-decrypt ang mga file dapat mong ipadala ang sumusunod na code: 329D54752553ED978F94 | 0 sa e-mail address [protektado ng email] ... Pagkatapos matatanggap mo ang lahat ng kinakailangang mga tagubilin. Ang lahat ng mga pagtatangka ng decryption sa iyong sarili ay magreresulta lamang sa hindi maibabalik na pagkawala ng iyong data. Kung nais mo pa ring subukang i-decrypt ang mga ito sa iyong sarili mangyaring gumawa ng isang backup sa una dahil ang decryption ay magiging imposible sakaling may anumang mga pagbabago sa loob ng mga file. Kung hindi mo natanggap ang sagot mula sa nabanggit na email nang higit sa 48 oras (at sa kasong ito lang!), Gamitin ang form ng feedback. Maaari mo itong gawin sa pamamagitan ng dalawang paraan: 1) I-download ang Tor Browser mula rito: https://www.torproject.org/download/download-easy.html.en I-install ito at i-type ang sumusunod na address sa address bar: http: / /cryptsen7fo43rr6.onion/ Pindutin ang Enter at pagkatapos ang pahina na may form sa feedback ay mai-load. 2) Pumunta sa isa sa mga sumusunod na address sa anumang browser: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Ang postal address ay maaaring magbago. Natagpuan ko ang mga naturang address:

Ang mga address ay patuloy na na-update, kaya't maaari silang ganap na magkakaiba.

Sa sandaling makita mo na ang mga file ay naka-encrypt, agad na i-shut down ang iyong computer. Dapat itong gawin upang makagambala ang proseso ng pag-encrypt kapwa sa lokal na computer at sa mga network drive. Maaaring i-encrypt ng ransomware virus ang lahat ng impormasyong maabot nito, kasama ang mga network drive. Ngunit kung mayroong isang malaking halaga ng impormasyon, pagkatapos ito ay tumagal ng sapat na oras para dito. Minsan, kahit na sa isang oras, ang ransomware ay walang oras upang i-encrypt ang lahat sa isang network drive na may kapasidad na halos 100 gigabytes.

Susunod, kailangan mong pag-isipang mabuti kung paano kumilos. Kung sa lahat ng mga paraan kailangan mo ng impormasyon sa iyong computer at wala kang mga pag-backup, mas mahusay na lumipat sa mga espesyalista sa sandaling ito. Hindi kinakailangan para sa pera sa ilang mga kumpanya. Kailangan mo lang ng isang taong bihasa sa kaalaman mga sistema ng impormasyon... Kinakailangan upang masuri ang sukat ng sakuna, alisin ang virus, kolektahin ang lahat ng magagamit na impormasyon sa sitwasyon upang maunawaan kung paano magpatuloy.

Ang mga maling pagkilos sa yugtong ito ay maaaring makabuluhang kumplikado sa proseso ng pag-decrypt o pag-recover ng mga file. Pinakamalala, maaari nilang gawing imposible. Kaya't gugulin ang iyong oras, maging maayos at pare-pareho.

Paano naka-encrypt ang CRYPTED000007 ransomware virus ng mga file

Matapos mailunsad ang virus at matapos ang aktibidad nito, ang lahat ng mga kapaki-pakinabang na file ay mai-encrypt, palitan ng pangalan extension.crypted000007... Bukod dito, hindi lamang ang extension ng file ang papalitan, kundi pati na rin ang pangalan ng file, kaya hindi mo malalaman nang eksakto kung anong uri ng mga file ang mayroon ka kung hindi mo naaalala ang iyong sarili. Ang larawan ay magiging katulad nito.

Sa ganitong sitwasyon, mahihirapan na masuri ang laki ng trahedya, dahil hindi mo lubos na maaalala kung ano ang mayroon ka sa iba't ibang mga folder. Sinadya itong gawin upang lituhin ang isang tao at mahimok ang pagbabayad para sa decryption ng file.

At kung mayroon kang naka-encrypt na mga folder ng network at walang mga buong pag-backup, pagkatapos ito ay maaaring ganap na ihinto ang gawain ng buong samahan. Hindi mo agad maiintindihan kung ano ang huli na nawala upang masimulan ang paggaling.

Paano linisin ang iyong computer at alisin ang CRYPTED000007 ransomware

Ang CRYPTED000007 virus ay nasa iyong computer na. Ang una at pinakamahalagang katanungan ay kung paano pagalingin ang computer at kung paano alisin ang virus mula rito upang maiwasan ang karagdagang pag-encrypt kung hindi pa ito natatapos. Agad kong iginuhit ang iyong pansin sa katotohanan na pagkatapos mong ikaw mismo ay magsimulang magsagawa ng ilang mga aksyon sa iyong computer, ang mga pagkakataong ma-decrypt ang data ay bumababa. Kung sa anumang gastos kailangan mong ibalik ang mga file, huwag hawakan ang computer, ngunit agad na makipag-ugnay sa mga propesyonal. Sa ibaba ay pag-uusapan ko ang tungkol sa kanila at magbibigay ng isang link sa site at ilalarawan ang pamamaraan ng kanilang trabaho.

Pansamantala, magpapatuloy kaming malayang tratuhin ang computer at alisin ang virus. Ayon sa kaugalian, ang ransomware ay madaling aalisin mula sa isang computer, dahil ang isang virus ay walang gawain na manatili sa computer. Matapos ang mga file ay kumpletong naka-encrypt, mas kapaki-pakinabang para sa kanya na tanggalin ang sarili at mawala, upang mas mahirap maimbestigahan ang nagpasimula at mai-decrypt ang mga file.

Mahirap ilarawan ang manu-manong pagtanggal ng virus, kahit na sinubukan kong gawin ito dati, ngunit nakikita ko na ito ay madalas na walang kabuluhan. Ang mga pangalan ng mga file at ang lokasyon ng virus ay patuloy na nagbabago. Ang nakita ko ay hindi na nauugnay sa isang linggo o dalawa. Karaniwan, ang mga virus ay ipinapadala sa pamamagitan ng mail napupunta mga alon at sa tuwing may isang bagong pagbabago na hindi pa nakikita ng mga antivirus. Ang mga tool na unibersal na sumusuri sa autorun at nakakakita ng kahina-hinalang aktibidad sa mga folder ng system ay makakatulong.

Upang alisin ang CRYPTED000007 virus, maaari mong gamitin ang mga sumusunod na programa:

- Kaspersky Virus Removal Tool - isang utility mula sa Kaspersky http://www.kaspersky.com/antivirus-removal-tool.

- Dr.Web CureIt! - isang katulad na produkto mula sa iba pang web http://free.drweb.ru/cureit.

- Kung ang unang dalawang mga kagamitan ay hindi makakatulong, subukan ang MALWAREBYTES 3.0 - https://ru.malwarebytes.com.

Malamang, ang isa sa mga produktong ito ay tatanggalin ang computer ng CRYPTED000007 ransomware. Kung biglang nangyari na hindi sila makakatulong, subukang alisin ang virus nang manu-mano. Ibinigay ko ang paraan ng pagtanggal gamit ang isang halimbawa at makikita mo ito roon. Sa madaling sabi, sunud-sunod, pagkatapos ay kailangan mong kumilos tulad nito:

- Tinitingnan namin ang listahan ng mga proseso, na dati nang nagdagdag ng ilang karagdagang mga haligi sa tagapamahala ng gawain.

- Nahanap namin ang proseso ng virus, buksan ang folder kung saan ito nakaupo at tanggalin ito.

- Nilinaw namin ang pagbanggit ng proseso ng virus sa pamamagitan ng pangalan ng file sa pagpapatala.

- I-reboot at tiyakin na ang CRYPTED000007 virus ay wala sa listahan ng mga tumatakbo na proseso.

Kung saan i-download ang decoder ng CRYPTED000007

Ang tanong ng isang simple at maaasahang decryptor ay unang lumabas sa lahat pagdating sa isang ransomware virus. Ang unang bagay na inirerekumenda kong gamitin ang serbisyo https://www.nomoreransom.org. Paano kung ikaw ay mapalad na magkakaroon sila ng isang decryptor para sa iyong bersyon ng CRYPTED000007 ransomware. Sasabihin ko kaagad na mayroon kang kaunting mga pagkakataon, ngunit ang pagtatangka ay hindi pagpapahirap. Sa pangunahing pahina, i-click ang Oo:

Pagkatapos mag-download ng isang pares ng mga naka-encrypt na mga file at pindutin ang Go! Malaman:

Sa oras ng pagsulat na ito, walang decoder sa site.

Baka mas mapalad ka. Maaari mo ring pamilyar ang iyong sarili sa listahan ng mga decryptors upang mai-download sa isang hiwalay na pahina - https://www.nomoreransom.org/decryption-tools.html. Marahil ay may isang bagay na kapaki-pakinabang doon. Kapag ang virus ay napaka-sariwa, may maliit na pagkakataon na ito, ngunit sa paglipas ng panahon ay maaaring may lumitaw. Mayroong mga halimbawa kapag ang mga decoder para sa ilang mga pagbabago ng mga encryptor ay lumitaw sa network. At ang mga halimbawang ito ay nasa tinukoy na pahina.

Saan pa ako makakahanap ng isang decoder, hindi ko alam. Ito ay malamang na hindi ito tunay na mayroon, na binigyan ng mga kakaibang gawain ng modernong ransomware. Ang mga may-akda lamang ng virus ang maaaring magkaroon ng isang buong decoder.

Paano i-decrypt at mabawi ang mga file pagkatapos ng CRYPTED000007 virus

Ano ang gagawin kapag na-encrypt ng CRYPTED000007 virus ang iyong mga file? Ang teknikal na pagpapatupad ng pag-encrypt ay hindi pinapayagan ang pag-decrypting ng mga file nang walang isang susi o decryptor, na ang may-akda lamang ng encryptor ang mayroong. Marahil ay may ibang paraan upang makuha ito, ngunit wala akong ganitong impormasyon. Kailangan lang naming subukang bawiin ang mga file sa pamamagitan ng madaling gamiting pamamaraan. Kabilang dito ang:

- Tool mga kopya ng anino bintana

- Tinanggal ang software sa pag-recover ng data

Una, suriin natin kung mayroon tayong mga naka-shade na shade. Gumagana ang tool na ito bilang default sa windows 7 at mas mataas, maliban kung manu-mano mo itong hindi pinagana. Upang suriin, buksan ang mga pag-aari ng computer at pumunta sa seksyon ng proteksyon ng system.

Kung sa panahon ng impeksyon hindi mo nakumpirma ang kahilingan sa UAC na tanggalin ang mga file sa mga kopya ng anino, kung gayon ang ilang data ay dapat manatili doon. Mas nagsalita ako nang mas detalyado tungkol sa kahilingang ito sa simula ng kuwento, nang pag-usapan ko ang tungkol sa gawain ng virus.

Para sa maginhawang pagbawi ng file mula sa mga kopya ng anino, iminumungkahi kong gamitin libreng programa para dito - ShadowExplorer. I-download ang archive, i-unpack ang programa at patakbuhin.

Bubuksan nito ang huling kopya ng mga file at ang ugat ng drive ng C. Sa kanang sulok sa kaliwa, maaari kang pumili ng isang backup kung mayroon kang maraming. Suriin ang iba't ibang mga kopya para sa mga tamang file. Paghambingin ayon sa mga petsa kung saan higit pa sariwang bersyon... Sa aking halimbawa sa ibaba, nakakita ako ng 2 mga file sa aking desktop tatlong buwan na ang nakakaraan nang huli silang nai-edit.

Nabawi ko ang mga file na ito. Upang magawa ito, pinili ko sila, nag-right click, pinili I-export at ipinahiwatig ang folder kung saan ibalik ang mga ito.

Maaari mong ibalik ang mga folder nang sabay-sabay sa parehong paraan. Kung ang iyong mga kopya ng anino ay gumagana at hindi mo tinanggal ang mga ito, mayroon kang maraming mga pagkakataon upang mabawi ang lahat, o halos lahat, mga file na naka-encrypt ng virus. Marahil ang ilan sa kanila ay magiging isang mas matandang bersyon kaysa sa nais namin, ngunit gayunpaman, ito ay mas mahusay kaysa sa wala.

Kung sa ilang kadahilanan wala kang mga kopya ng anino ng mga file, ang tanging pagkakataon na makakuha ng hindi bababa sa isang bagay mula sa naka-encrypt na mga file ay upang ibalik ang mga ito gamit ang mga tool sa pagbawi tinanggal na mga file... Upang magawa ito, iminumungkahi ko na gamitin ang libreng programa ng Photorec.

Patakbuhin ang programa at piliin ang disk kung saan mo ibabalik ang mga file. Ang paglulunsad ng graphic na bersyon ng programa ay nagpapatupad ng file qphotorec_win.exe... Dapat kang pumili ng isang folder kung saan mailalagay ang mga nahanap na file. Mas mabuti kung ang folder na ito ay hindi matatagpuan sa parehong drive kung saan kami naghahanap. Ikonekta ang isang USB flash drive o panlabas na mahirap magmaneho para diyan

Ang proseso ng paghahanap ay magtatagal. Sa huli, makakakita ka ng mga istatistika. Ngayon ay maaari kang pumunta sa dating tinukoy na folder at makita kung ano ang natagpuan doon. Malamang na maraming mga file at ang karamihan sa kanila ay maaaring mapinsala, o sila ay isang uri ng systemic at walang silbi na mga file. Ngunit gayunpaman, sa listahang ito maaari kang makahanap ng ilang mga kapaki-pakinabang na file. Wala nang mga garantiya na mahahanap mo ang mahahanap mo. Ang mga imahe ay karaniwang pinakamahusay na naibalik.

Kung hindi ka nasiyahan sa resulta, mayroon pa ring mga programa para sa pag-recover ng mga tinanggal na file. Nasa ibaba ang isang listahan ng mga programa na karaniwang ginagamit ko kapag kailangan kong makuha ang maximum na bilang ng mga file:

- R.saver

- Starus File Recovery

- Ang JPEG Recovery Pro

- Aktibo sa Pag-recover ng Propesyonal

Ang mga programang ito ay hindi libre, kaya't hindi ako magbibigay ng mga link. Kung nais mo, mahahanap mo ang mga ito sa Internet.

Ang buong proseso ng pagbawi ng file ay ipinakita nang detalyado sa video sa pinakadulo ng artikulo.

Kaspersky, eset nod32 at iba pa sa laban laban sa Filecoder.ED ransomware

Ang mga tanyag na antivirus ay tumutukoy sa CRYPTED000007 ransomware bilang Filecoder.ED at pagkatapos ay maaaring may ilang iba pang pagtatalaga. Dumaan ako sa mga pangunahing forum ng antivirus at wala akong nakitang kapaki-pakinabang. Sa kasamaang palad, tulad ng dati, ang mga antivirus ay hindi handa para sa pagsalakay sa isang bagong alon ng ransomware. Narito ang isang post mula sa forum ng Kaspersky.

Tradisyonal na pinapayagan ng mga Antivirus ang mga bagong pagbabago ng ransomware Trojan na pumasa. Gayunpaman, inirerekumenda kong gamitin ang mga ito. Kung ikaw ay mapalad at nakatanggap ka ng isang encryptor sa iyong mail, hindi sa panahon ng unang alon ng mga impeksyon, ngunit kaunti pa, may pagkakataon na ang antivirus ay makakatulong sa iyo. Lahat sila ay nagtatrabaho isang hakbang sa likod ng mga umaatake. Iyon pala isang bagong bersyon Ang ransomware, antivirus ay hindi tumutugon dito. Sa sandaling ang isang tiyak na masa ng materyal para sa pagsasaliksik sa isang bagong virus ay naipon, ang mga antivirus ay naglabas ng isang pag-update at nagsimulang tumugon dito.

Ang humahadlang sa antivirus na tumugon kaagad sa anumang proseso ng pag-encrypt sa system ay hindi malinaw sa akin. Marahil ay may ilang mga teknikal na pananarinari sa paksang ito na hindi pinapayagan na sapat na tumugon at maiwasan ang pag-encrypt ng mga file ng gumagamit. Tila sa akin na maaari kang maipakita kahit papaano isang babala tungkol sa katotohanan na may nag-e-encrypt ng iyong mga file, at iminumungkahi na itigil ang proseso.

Kung saan pupunta para sa garantisadong pag-decryption

Natagpuan ko ang isang kumpanya na talagang nag-decryp ng data pagkatapos ng gawain ng iba't ibang mga virus ng ransomware, kabilang ang CRYPTED000007. Ang kanilang address ay http://www.dr-shifro.ru. Pagbabayad lamang pagkatapos kumpletong decryption at ang iyong pag-verify. Narito ang isang halimbawa kung paano ito gumagana:

- Ang isang dalubhasa sa kumpanya ay nagdadala hanggang sa iyong tanggapan o bahay at nag-sign ng isang kontrata sa iyo, kung saan inaayos niya ang gastos ng trabaho.

- Inilulunsad ang decryptor at na-decrypt ang lahat ng mga file.

- Tinitiyak mo na bukas ang lahat ng mga file, at pinirmahan mo ang sertipiko ng paghahatid / pagtanggap ng ginawang trabaho.

- Pagbabayad lamang sa matagumpay na resulta ng pag-decryption.

Upang maging matapat, hindi ko alam kung paano nila ito ginagawa, ngunit wala kang ipagsapalaran. Pagbabayad lamang pagkatapos ng pagpapakita ng pagpapatakbo ng decoder. Mangyaring sumulat ng isang pagsusuri tungkol sa iyong karanasan sa kumpanyang ito.

Mga pamamaraan ng proteksyon laban sa CRYPTED000007 virus

Paano mo mapoprotektahan ang iyong sarili mula sa gawain ng ransomware at gawin nang walang pinsala sa materyal at moral? Mayroong ilang mga simple at mabisang tip:

- I-backup! Isang backup ng lahat ng mahalagang data. At hindi lamang isang backup, ngunit isang backup kung saan walang permanenteng pag-access. Kung hindi man, maaaring mahawahan ng virus ang iyong mga dokumento at pag-backup.

- Lisensyadong antivirus. Bagaman hindi sila nagbibigay ng isang 100% garantiya, pinapataas nila ang mga pagkakataong maiwasan ang pag-encrypt. Kadalasan hindi sila handa para sa mga bagong bersyon ng ransomware, ngunit pagkatapos ng 3-4 na araw nagsimula silang tumugon. Dagdagan nito ang iyong mga pagkakataong maiwasan ang impeksyon kung hindi ka nakapasok sa unang alon ng pag-mail sa isang bagong pagbabago ng ransomware.

- Huwag buksan ang mga kahina-hinalang mga kalakip na email. Walang ma-comment. Ang lahat ng alam kong ransomware naabot sa mga gumagamit sa pamamagitan ng koreo. At sa tuwing may mga bagong trick na naimbento upang lokohin ang biktima.

- Huwag isiping buksan ang mga link na ipinadala sa iyo mula sa iyong mga kaibigan sa pamamagitan ng mga social network o messenger. Ganito din kumakalat ang mga virus.

- Pasok na display ng windows mga extension ng file. Kung paano ito gawin ay madaling hanapin sa Internet. Papayagan ka nitong mapansin ang extension ng file sa virus. Kadalasan ay gagawin ito .exe, .vbs, .src... Sa pang-araw-araw na trabaho sa mga dokumento, hindi ka makatagpo ng ganoong mga extension ng file.

Sinubukan kong dagdagan ang nasulat ko na nang mas maaga sa bawat artikulo tungkol sa ransomware virus. Hanggang doon, nagpaalam ako. Masisiyahan akong magkaroon ng mga kapaki-pakinabang na komento sa artikulo at sa CRYPTED000007 ransomware virus sa pangkalahatan.

Ang video na may decryption at pag-recover ng file

Narito ang isang halimbawa ng nakaraang pagbabago ng virus, ngunit ang video ay ganap na nauugnay para sa CRYPTED000007.

Kamakailan lamang, isang bagong uri ng ransomware virus ang natuklasan sa 360 Internet Security Center, na tina-target ang parehong mga negosyo at indibidwal sa maraming mga bansa at rehiyon. Nag-isyu ang 360 ng napapanahong alerto sa emerhensiya noong Mayo 12 kasunod ng pagtuklas upang paalalahanan ang mga gumagamit sa mga panganib sa hinaharap. Ang ransomware na ito ay kumakalat sa mataas na bilis sa buong mundo. Ayon sa hindi kumpletong istatistika, sa loob lamang ng ilang oras pagkatapos ng pagsabog, libu-libong mga aparato sa 99 na mga bansa ang nahawahan, at sinusubukan pa rin ng worm na ito na palawakin ang impluwensya nito.

Karaniwan, ang isang ransomware virus ay malware na may malinaw na hangarin ng pangingikil. Ini-encrypt nito ang mga file ng biktima gamit ang isang asymmetric cryptographic algorithm, ginagawang ma-access ang mga ito at hinihingi ang isang ransom para sa pag-decrypt ng mga ito. Kung ang bayad ay hindi nabayaran, ang mga file ay hindi mababawi. Ang bagong species na ito ay naka-code sa pangalan na WanaCrypt0r. Ang nakagawa sa kanya ng labis na nakamamatay ay ginamit niya ang "EternalBLue" na tool sa pag-hack na ninakaw mula sa NSA. Ipinapaliwanag din nito kung bakit ang WanaCrypt0r ay may kakayahang mabilis na kumalat sa buong mundo at magdulot ng matitinding pagkalugi sa isang napakaikling panahon. Kasunod sa breakout ng network Worm noong Mayo 12, ang Core Security sa 360's Internet Security Center ay nagsagawa ng malawak na pagsubaybay at malalim na pagsusuri. Maaari na naming palabasin ang isang suite ng pagtuklas, proteksyon ng data at mga solusyon sa pagbawi laban sa WanaCrypt0r.

Ang 360 Helios Team ay isang koponan ng APT (Advanced Persistent Attack) na nakatuon sa pagsasaliksik at pagtatasa ng kagawaran ng Core Security, higit sa lahat nakatuon sa pagsisiyasat sa pag-atake ng APT at tugon sa banta ng insidente. Maingat na sinuri ng mga mananaliksik sa seguridad ang engine ng virus upang makahanap ng pinaka mahusay at tumpak na pamamaraan para sa pag-recover ng mga naka-encrypt na file. Gamit ang pamamaraang ito, ang 360 ay maaaring maging unang vendor ng seguridad na naglabas ng isang tool sa pagbawi ng data - "360 Ransomware Infected File Recovery" upang matulungan ang mga customer nito na mabawi nang mabilis at kumpleto ang mga nahawaang file. Inaasahan namin na matutulungan ka ng artikulong ito na maunawaan ang mga trick ng worm na ito, pati na rin ang isang mas malawak na talakayan tungkol sa isyu ng pag-recover ng mga naka-encrypt na file.

Kabanata 2 Pagsusuri ng Pangunahing Mga Proseso ng Pag-encrypt

Nag-isyu ang Worm na ito ng isang module ng pag-encrypt sa memorya at direktang naglo-load ng mga DLL sa memorya. Pagkatapos ay i-export ng DLL ang paggana ng TaskStart, na dapat gamitin upang buhayin ang buong proseso ng pag-encrypt. Dynamic na ina-access ng DLL file system at mga pagpapaandar ng API na nauugnay sa pag-encrypt upang maiwasan ang static na pagtuklas.

1. Panimulang yugto

Gumagamit muna ito ng "SHGetFolderPathW" upang makuha ang mga landas sa mga folder ng desktop at file. Tatawagan nito pagkatapos ang pagpapaandar na "10004A40" upang makuha ang landas sa mga desktop at file folder ng iba pang mga gumagamit, at tawagan ang EncrytFolder na function upang i-encrypt ang mga folder nang magkahiwalay.

Dinadaanan nito ang lahat ng mga drive nang dalawang beses mula sa driver Z hanggang C. Ang unang pag-scan ay upang simulan ang lahat ng mga lokal na drive (maliban sa driver-CD). Sinusuri ng pangalawang pag-scan ang lahat ng mga mobile drive at tinawag ang EncrytFolder function upang i-encrypt ang mga file.

2. Pagdaan ng file

Ang pag-andar ng EncryptFolder ay isang recursive function na maaaring mangolekta ng impormasyon tungkol sa mga file sa pamamagitan ng pagsunod sa pamamaraan sa ibaba:

Alisin ang mga landas o mga folder ng file sa panahon ng proseso ng pag-cross:

Mayroong isang kagiliw-giliw na folder na tinatawag na "Ang folder na ito ay pinoprotektahan laban sa ransomware. Ang pagbabago nito ay makakabawas ng proteksyon. " Kapag ginawa mo ito, mahahanap mo na tumutugma ito sa folder ng proteksyon ng ransomware protection software.

Kapag nag-crawl ng mga file, nangongolekta ang ransomware ng impormasyon tungkol sa isang file, tulad ng laki ng file, at pagkatapos ay inuri ang mga file sa iba't ibang mga uri alinsunod sa kanilang extension, sumusunod sa ilang mga patakaran:

Listahan ng mga uri ng extension 1:

Listahan ng mga uri ng extension 2:

3. Pag-encrypt ng priyoridad

Upang ma-encrypt ang mga mahahalagang file nang mabilis hangga't maaari, ang WanaCrypt0r ay bumuo ng isang kumplikadong pila ng priyoridad:

Queue ng priyoridad:

I. I-encrypt ang uri ng 2 mga file na tumutugma din sa listahan ng extension 1. Kung ang file ay mas mababa sa 0X400, ibababa ang priyoridad ng pag-encrypt.

II. I-encrypt ang mga file ng uri 3, na tumutugma din sa listahan ng mga extension 2. Kung ang file ay mas mababa sa 0X400, ibababa ang priyoridad ng pag-encrypt.

III. I-encrypt ang iba pang mga file (mas mababa sa 0x400) at iba pang mga file.

4 na lohika ng pag-encrypt

Ang buong proseso ng pag-encrypt ay nakumpleto gamit ang parehong RSA at AES. Bagaman ang proseso ng pag-encrypt ng RSA ay gumagamit ng Microsoft CryptAPI, ang AES code ay statically na naipon sa isang DLL. Ang proseso ng pag-encrypt ay ipinapakita sa figure sa ibaba:

Listahan ng mga ginamit na key:

Format ng file pagkatapos ng pag-encrypt:

Mangyaring tandaan na sa panahon ng proseso ng pag-encrypt, random na pipiliin ng ransomware ang ilang mga file upang mai-encrypt gamit ang built-in na pampublikong key ng RSA upang mag-alok ng maraming mga file na maaaring mai-decrypt ng mga biktima nang libre.

Ang landas sa mga libreng file ay matatagpuan sa "f.wnry" na file.

5 pagpuno ng mga random na numero

Sa sandaling naka-encrypt, ang WanaCrypt0r ay mapupunan ang mga file na itinuturing nitong mahalaga sa mga random na numero hanggang sa ganap nitong masisira ang file, pagkatapos ay ilipat ang mga file sa isang pansamantalang direktoryo ng file para sa pagtanggal. Sa paggawa nito, ginagawang mahirap para sa mga tool sa pag-recover ng file upang mabawi ang mga file. Sa parehong oras, maaari nitong mapabilis ang proseso ng pag-encrypt.

Dapat matugunan ng mga nakumpletong file ang mga sumusunod na kinakailangan:

- Sa tinukoy na direktoryo (desktop, aking dokumento, folder ng gumagamit)

- Mag-file ng mas mababa sa 200 MB

- Ang extension ng file ay nasa listahan ng mga uri ng extension 1

Logika ng pagpuno ng file:

- Kung ang file ay mas mababa sa 0x400, tatakpan ito ng mga random na numero ng parehong haba

- Kung ang file ay mas malaki sa 0x400, ang huling 0x400 ay sakop ng mga random na numero

- Ilipat ang file pointer sa header ng file at itakda ang 0x40000 bilang bloke ng data upang masakop ang file na may mga random na numero hanggang sa dulo.

6. Pagtanggal ng mga file

Ililipat muna ng WanaCrypt0r ang mga file sa isang pansamantalang folder upang lumikha ng isang pansamantalang file at pagkatapos ay tatanggalin ito sa iba't ibang mga paraan.

Kapag dumaan ito sa mga drive upang mag-encrypt ng mga file, lilikha ito ng isang pansamantalang file na pinangalanang "$ RecYCLE + auto increment + .WNCYRT" (hal: "D: \\ $ RecYCLE \\ 1.WNCRYT") sa kasalukuyang drive. Lalo na kung ang kasalukuyang drive ay ang system drive (tulad ng driver-C), gagamitin nito ang direktoryo ng system temp.

Kasunod, inilulunsad ng proseso ang taskdl.exe at tinatanggal ang pansamantalang mga file sa isang nakapirming agwat.

Kabanata 3 Kakayahang Pagbawi ng Data

Sa pag-aralan ang lohika ng pagpapatupad nito, napansin namin na ang Worm na ito ay magpapasobra ng mga file na nakakatugon sa mga tinukoy na kinakailangan na may mga random na numero o 0x55 upang masira mga istruktura ng file at maiwasan ang kanilang paggaling. Ngunit ang operasyon na ito ay tatanggapin lamang para sa ilang mga file o file na may isang tiyak na extension. Nangangahulugan ito na marami pa rin ang mga file na hindi pa nai-o-overtake, na nag-iiwan ng lugar para sa pag-recover ng file.

Sa panahon ng proseso ng pagtanggal, inilipat ng bulate ang orihinal na mga file sa pansamantalang folder ng mga file sa pamamagitan ng pagtawag sa paggalaw ng MoveFileEx. Sa kalaunan ang mga pansamantalang file ay tinanggal nang maramihan. Sa panahon ng proseso sa itaas, maaaring nagbago ang mga orihinal na file, ngunit ang kasalukuyang software Ang merkado ng pagbawi ng data ay hindi alam ang tungkol dito, kaya medyo ilang mga file ang hindi matagumpay na mababawi. Ang pangangailangan para sa mga file upang mabawi ang mga biktima ay halos hindi natutugunan.

Para sa iba pang mga file, naisagawa lamang ng bulate ang "ilipat at tanggalin" na utos. Dahil magkahiwalay ang mga proseso ng pagtanggal ng mga file at paglipat ng mga file, ang dalawang mga thread ay makikipagkumpitensya sa bawat isa, na maaaring maging sanhi ng pagkabigo ng paglipat ng file dahil sa mga pagkakaiba sa kapaligiran ng system ng gumagamit. Bilang isang resulta, ang file ay tatanggalin nang direkta sa kasalukuyang lokasyon. Sa kasong ito, mayroong mataas na posibilidad na maibalik ang file.

https://360totalsecurity.com/s/ransomrec Recovery/

Gamit ang aming mga pamamaraan sa pagbawi, ang isang malaking porsyento ng mga naka-encrypt na mga file ay maaaring ganap na mabawi. Ngayon, isang na-update na bersyon 360 ng tool sa pag-recover ng file ay binuo bilang tugon sa pangangailangan na ito upang matulungan ang libu-libong mga biktima na mabawasan ang pagkalugi at mga kahihinatnan.

Mayo 14, 360 ang unang security vendor na naglabas ng isang tool sa pag-recover ng file na nag-save ng maraming mga file mula sa isang ransomware virus. Ang bagong bersyon ay tumatagal ng isa pang hakbang sa pagsasamantala sa WanaCrypt0r lohikal na mga kahinaan. Maaari nitong alisin ang virus upang maiwasan ang karagdagang impeksyon. Gamit ang maraming mga algorithm, maaari itong makahanap ng mga nakatagong koneksyon sa pagitan ng mga libreng nakuhang mga file at mga naka-decrypt na file para sa mga kliyente. Ang maraming nalalaman na serbisyo sa pagbawi ay maaaring mabawasan ang pinsala mula sa isang pag-atake ng ransomware at protektahan ang seguridad ng data ng gumagamit.

Kabanata 4 Konklusyon

Napakalaking pagsiklab at pagkalat ng mga worm ng WannaCry sa pamamagitan ng paggamit ng MS17-010, na ginagawang may kakayahang muling pagtitiklop at aktibong paglaganap, bilang karagdagan sa mga pagpapaandar ng isang karaniwang ransomware. Maliban sa payload ng pag-atake, ang teknikal na istraktura ng ransomware virus ang may pinakamahalagang papel sa pag-atake. Ang ransomware virus ay naka-encrypt ang susi ng AES gamit ang asymmetric cryptographic algorithm na RSA-2048. Pagkatapos ang bawat file ay naka-encrypt gamit ang isang random na AES-128 symmetric algorithm ng pag-encrypt. Nangangahulugan ito, na umaasa sa mayroon nang mga kalkulasyon at pamamaraan, halos imposibleng mai-decrypt ang RSA-2048 at AES-128 nang walang anumang pampubliko o pribadong mga key. Gayunpaman, iniiwan ng mga may-akda ang ilang mga bug sa proseso ng pag-encrypt, na nagbibigay at nagdaragdag ng posibilidad ng paggaling. Kung naisagawa ang mga pagkilos nang mabilis, ang karamihan sa data ay maaaring mai-save pabalik.

Gayundin, dahil ang perang pantubos ay binabayaran sa mga hindi nagpapakilalang bitcoin, kung saan ang sinuman ay maaaring makakuha ng isang address nang walang tunay na sertipikasyon, imposibleng makilala ang isang umaatake sa pamamagitan ng mga address, pabayaan mag-isa sa pagitan ng iba't ibang mga account ng parehong Address ng May-ari. Samakatuwid, dahil sa pag-aampon ng isang hindi nasisira na algorithm ng pag-encrypt at mga hindi nagpapakilalang bitcoin, malamang na ang ganitong uri ng kapaki-pakinabang na pagsabog ng ransomware ay magpapatuloy sa mahabang panahon. Dapat mag-ingat ang bawat isa.

360 na Koponan ng Helios

Ang 360 Helios Team ay isang koponan sa pagsasaliksik ng APT (Advanced Persistent Attack) sa Qihoo 360.

Ang koponan ay nakatuon sa pagsisiyasat sa mga pag-atake ng APT, pagtugon sa mga insidente ng banta, at pagsisiyasat sa mga pang-industriya na kadena ng ekonomiya sa ilalim ng lupa.

Mula pa noong pagsisimula nito noong Disyembre 2014, matagumpay na isinama ng koponan ang isang malaking 360 database at lumikha ng isang mabilis na pagkabaligtad at gawain sa ugnayan. Sa ngayon, higit sa 30 mga pangkat ng APT at underground na ekonomiya ang nakilala at nakilala.

Nagbibigay din ang 360 Helios ng pagtatasa ng banta at mga solusyon sa pagtugon sa banta para sa mga negosyo.

Mga ulat publiko

Makipag-ugnay

Email Mail: [protektado ng email]

Grupo ng WeChat: Koponan ng 360 Helios

Mangyaring i-download ang QR code sa ibaba upang sundin kami sa WeChat!