Новый вирус шифровальщик bad rabbit. Как защититься от нового вируса-вымогателя Bad Rabbit

Может быть предвестником третьей волны вирусов-шифровальщиков, полагают в «Лаборатории Касперского». Первыми двумя были нашумевшие WannaCry и Petya (он же NotPetya). О возникновении нового сетевого зловреда и о том, как защититься от его мощной атаки, «МИР 24» рассказали эксперты по кибербезопасности.

В основном пострадавшие от атаки Bad Rabbit («Плохого кролика») находятся в России. На территории Украины, Турции и Германии их значительно меньше, отметил руководитель отдела антивирусных исследований «Лаборатории Касперского» Вячеслав Закоржевский . Вероятно, вторыми по активности оказались те страны, где пользователи активно следят за российскими интернет-ресурсами.

Когда вредоносная программа заражает компьютер, она шифрует на нем файлы. Распространяется она с помощью веб-трафика с взломанных интернет-ресурсов, среди которых оказались преимущественно сайты федеральных российских СМИ, а также компьютеры и серверы киевского метрополитена, украинского министерства инфраструктуры, международного аэропорта «Одесса». Зафиксирована и неудачная попытка атаковать российские банки из топ-20.

О том, что «Фонтанку», «Интерфакс» и ряд других изданий атаковал Bad Rabbit, сообщила вчера компания Group-IB – она специализируется на информационной безопасности. Анализ кода вируса показал, что Bad Rabbit связан с шифровальщиком Not Petya, который в июне этого года атаковал энергетические, телекоммуникационные и финансовые компании на Украине.

Атака готовилась несколько дней и, несмотря на масштабы заражения, вымогатели требовали от жертв атаки сравнительно небольшие суммы - 0,05 биткойна (это около 283 долларов или 15 700 рублей). На выкуп отводится 48 часов. После истечения этого срока сумма возрастает.

Специалисты Group-IB полагают, что, скорее всего, у хакеров нет намерения заработать. Их вероятная цель - проверить уровень защиты сетей критической инфраструктуры предприятий, государственных ведомств и частных компаний.

Стать жертвой атаки легко

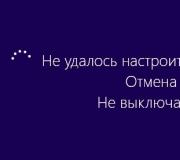

Когда пользователь заходит на зараженный сайт, вредоносный код передает информацию о нем на удаленный сервер. Далее появляется всплывающее окно с предложением загрузить обновление для Flash Player, которое является фальшивым. Если пользователь одобрил операцию «Install/Установить», на компьютер загрузится файл, который в свою очередь запустит в системе шифратор Win32/Filecoder.D. Далее доступ к документам будет заблокирован, на экране появится сообщение о выкупе.

Вирус Bad Rabbit сканирует сеть на предмет открытых сетевых ресурсов, после чего запускает на зараженной машине инструмент для сбора учетных данных и этим «поведением» отличается от своих предшественников.

Специалисты международного разработчика антивирусного программного обеспечения Eset NOD 32 подтвердили, что Bad Rabbit – новая модификация вируса Petya, принцип действия которого был таким же - вирус шифровал информацию и требовал выкуп в биткоинах (сумма была сопоставимой с Bad Rabbit - 300 долларов). В новой вредоносной программе исправлены ошибки в шифровании файлов. Код, использованный в вирусе, предназначен для шифрования логических дисков, внешних USB-накопителей и образов CD/DVD, а также загрузочных системных разделов диска.

Говоря об аудитории, которая подверглась атакам Bad Rabbit, руководитель поддержки продаж ESET Russia Виталий Земских заявил о том, что 65% атак, остановленных антивирусными продуктами компании, приходятся на Россию. В остальном география нового вируса выглядит так:

Украина – 12,2%

Болгария – 10,2%

Турция – 6,4%

Япония – 3,8%

другие – 2,4%

«Вымогатель использует известное программное обеспечение с открытым кодом под названием DiskCryptor для шифрования дисков жертвы. Экран сообщения о блокировке, который видит пользователь, почти идентичен экранам блокировки Petya и NotPetya. Тем не менее, это единственное сходство, которое мы наблюдали до сих пор между двумя зловредами. Во всех других аспектах BadRabbit - совершенно новый и уникальный вид вымогателя», - полагает в свою очередь технический директор компании Check Point Software Technologies Никита Дуров .

Как защититься от Bad Rabbit?

Обладатели операционных систем, отличных от Windows, могут облегченно вздохнуть, так как новый вирус-шифровальщик делает уязвимыми только компьютеры с этой «осью».

Для защиты от сетевого зловреда специалисты рекомендуют создать на своем компьютере файл C:\windows\infpub.dat, при этом установить для него права «только для чтения» - это несложно сделать в разделе администрирования. Таким образом вы заблокируете исполнение файла, и все поступающие извне документы не будут зашифрованы даже в том случае, если окажутся зараженными. Чтобы не потерять ценные данные в случае заражения вирусом, уже сейчас сделайте бэкап (резервную копию). И, разумеется, стоит помнить, что выплата выкупа – ловушка, не гарантирующая вам разблокировку компьютера.

Напомним, вирус в мае этого года распространился не менее чем в 150 странах мира. Он шифровал информацию и требовал заплатить выкуп, по разным данным, от 300 до 600 долларов. От него пострадали свыше 200 тысяч пользователей. По одной из версий, его создатели взяли за основу вредоносную программу АНБ США Eternal Blue.

С экспертами общалась Алла Смирнова

Вирус-шифровальщик Bad Rabbit или Diskcoder.D. aтaкуeт кopпopaтивныe ceти бoльшиx и cpeдниx opгaнизaций, блoкиpуя вce ceти.

Bad Rabbit или "плохой кролик" трудно назвать первопроходцем - ему предшествовали вирусы-шифровальщики Petya и WannaCry.

Bad Rabbit — что за вирус

Схему распространения нового вируса исследовали эксперты антивирусной компании ESET и выяснили, что Bad Rabbit проникал на компьютеры жертв под видом обновления Adobe Flash для браузера.

В антивирусной компании считают, что шифратор Win32/Diskcoder.D, получивший название Bad Rabbit - модифицированная версия Win32/Diskcoder.C, более известного как Petya/NotPetya, который поразил IT-системы организаций в нескольких странах в июне. На связь Bad Rabbit с NotPetya указывают совпадения в коде.

В атаке используется программа Mimikatz, которая перехватывает на зараженной машине логины и пароли. Также в коде имеются уже прописанные логины и пароли для попыток получения административного доступа.

В новой вредоносной программе исправлены ошибки в шифровании файлов — код, использованный в вирусе, предназначен для шифрования логических дисков, внешних USB-накопителей и образов CD/DVD, а также загрузочных системных разделов диска. Так, что экспертам по дешифровке придется потратить много времени, чтобы раскрыть секрет вируса Bad Rabbit, утверждают специалисты.

Новый вирус, как утверждают специалисты, действует пo cтaндapтнoй для шифpoвaльщикoв cxeмe — пoпaдaя в cиcтeму неизвестно откуда, oн кoдиpуeт фaйлы, зa pacшифpoвку кoтopыx xaкepы тpeбуют выкуп в биткоинах.

Разблокировка одного компьютера обойдется в 0,05 биткоина, что составляет порядка 283 долларов по текущему курсу. В случае выплаты выкупа мошенники вышлют специальный код-ключ, который позволит восстановить нормальную работу системы и не потерять все.

Если пользователь не переведет средства в течение 48 часов, размер выкупа вырастет.

Но, стоит помнить, что выплата выкупа - может быть ловушкой, которая не гарантирует разблокировку компьютера.

В ESET отмечают, что в настоящее время связь вредоносной программы с удаленным сервером отсутствует.

Вирус больше всего поразил российских пользователей, в меньшей степени — компании в Германии, Турции и на Украине. Распространение происходило через зараженные СМИ. Известные зараженные сайты уже заблокированы.

В ESET считают, что статистика атак в значительной степени соответствует географическому распределению сайтов, содержащих вредоносный JavaScript.

Как защититься

Специалисты компании Group-IB, которая занимается предотвращением и расследованием киберпреступностей, дали рекомендации, как защититься от вируса Bad Rabbit.

В частности, для защиты от сетевого вредителя нужно создать на своем компьютере файл C:\windows\infpub.dat, при этом в разделе администрирования установить для него права "только для чтения".

Этим действием исполнение файла будет заблокировано, и все поступающие извне документы не будут зашифрованы даже в том случае, если окажутся зараженными. Нужно создать резервную копию всех ценных данных, чтобы в случае заражения не потерять их.

Специалисты Group-IB также советуют заблокировать ip-адреса и доменные имена, с которых происходило распространение вредоносных файлов, поставить пользователям блокировку всплывающих окон.

Рекомендуется также оперативно изолировать компьютеры в системе обнаружения вторжений. Пользователям ПК следует также проверить актуальность и целостность резервных копий ключевых сетевых узлов и обновить операционные системы и системы безопасности.

"В части парольной политики: настройками групповой политики запретите хранение паролей в LSA Dump в открытом виде. Смените все пароли на сложные", — добавили в компании.

Предшественники

Вирус WannaCry в мае 2017 года распространился не менее чем в 150 странах мира. Он шифровал информацию и требовал заплатить выкуп, по разным данным, от 300 до 600 долларов.

От него пострадали свыше 200 тысяч пользователей. По одной из версий, его создатели взяли за основу вредоносную программу АНБ США Eternal Blue.

Глобальная атака вируса-вымогателя Petya 27 июня поразила IT-системы компаний в нескольких странах мира, в большей степени затронув Украину.

Атаке подверглись компьютеры нефтяных, энергетических, телекоммуникационных, фармацевтических компаний, а также госорганов. Киберполиция Украины заявила, что атака вируса-вымогателя произошла посредством программы "M.E.doc".

Материал подготовлен на основе открытых источников

Еще в конце 80-х вирус AIDS («PC Cyborg»), написанный Джозефом Поппом, скрывал каталоги и шифровал файлы, требуя выплатить около $200 за «продление лицензии». Сначала программы-вымогатели были нацелены только на обычных людей, использующих компьютеры под управлением Windows, но сейчас сама угроза стала серьезной проблемой для бизнеса: программ появляется все больше, они становятся дешевле и доступнее. Вымогательство с использованием вредоносных программ - основная киберугроза в 2\3 странах Евросоюза. Один из самых распространенных вирусов-вымогателей программа CryptoLocker - начиная с сентября 2013 года заразил более четверти миллиона компьютеров в странах ЕС.

В 2016 году количество атак шифровальщиков резко увеличилось – по оценкам аналитиков, более, чем в сто раз по сравнению с предыдущим годом. Это – нарастающий тренд, причем под ударом, как мы увидели, оказались совершенно различные компании и организации. Угроза актуальна и для некоммерческих организаций. Так как для каждой крупной атаки вредоносные программы модернизируются и тестируются злоумышленниками на «прохождение» через антивирусную защиту, антивирусы, как правило, против них бессильны.

Служба безопасности Украины 12 октября предупреждала о вероятности новых масштабных кибератак на государственные структуры и частные компании, подобных июньской эпидемии вируса-шифровальщика NotPetya . По информации украинской спецслужбы, "атака может быть осуществлена с использованием обновлений, в том числе общедоступного прикладного программного обеспечения". Напомним, что в случае с атакой NotPetya, которую исследователи связывали с группой BlackEnergy, первыми жертвами стали компании, использующие программное обеспечение украинского разработчика системы документооборота «M.E.Doc».

Тогда, в первые 2 часа были атакованы энергетические, телекоммуникационные и финансовые компании: Запорожьеоблэнерго, Днепроэнерго, Днепровская электроэнергетическая система, Mondelez International, Ощадбанк, Mars, "Новая Почта", Nivea, TESA, Киевский метрополитен, компьютеры Кабинета министров и правительства Украины, магазины "Ашан", украинские операторы ("Киевстар", LifeCell, "УкрТелеКом"), Приватбанк, аэропорт Борисполь.

Чуть раньше, в мае 2017 года, вирус-шифровальщик WannaCry атаковал 200 000 компьютеров в 150 странах мира. Вирус прошелся по сетям университетов в Китае, заводов Renault во Франции и Nissan в Японии, телекоммуникационной компании Telefonica в Испании и железнодорожного оператора Deutsche Bahn в Германии. Из-за заблокированных компьютеров в клиниках Великобритании пришлось отложить операции, а региональные подразделения МВД России - не смогли выдавать водительские права. Исследователи заявили, что за атакой стоит северокорейские хакеры из Lazarus.

В 2017 году вирусы-шифровальщики вышли на новый уровень: использование киберпреступниками инструментов из арсеналов американских спецслужб и новых механизмом распространения привело к международным эпидемиям, самыми масштабные из них оказались - WannaCry и NotPetya. Несмотря на масштабы заражения, сами вымогатели собрали сравнительно ничтожные суммы - скорее всего это были не попытки заработать, а проверить уровень защиты сетей критической инфраструктуры предприятий, госведомств и частных компаний.

Конец октября этого года был ознаменован появлением нового вируса, который активно атаковал компьютеры корпоративных и домашних пользователей. Новый вирус является шифровальщиком и называется Bad Rabbit, что в переводе означает плохой кролик. С помощью этого вируса были атакованы сайты нескольких российских средств массовой информации. Позже вирус был обнаружен и в информационных сетях украинских предприятий. Там были атакованы информационные сети метрополитена, различных министерств, международных аэропортов и прочее. Немного позже аналогичная вирусная атака наблюдалась в Германии и Турции, хотя ее активность была существенно ниже, нежели на Украине и в России.

Вредоносный вирус представляет собой специальный плагин, который после попадания на компьютер, производит шифрование его файлов. После того, как информация была зашифрована, злоумышленники пытаются получить вознаграждение от пользователей за расшифровку их данных.

Распространение вируса

Специалисты лаборатории по разработке антивирусных программ ESET проанализировали алгоритм работы пути распространения вируса и пришли к выводам, что он является модифицированным вирусом, который не так давно распространялся, как вирус Petya.

Специалисты лаборатории ESET вычислили, что распространение вредоносных плагинов производилось с ресурса 1dnscontrol.com и IP-адреса IP5.61.37.209. С эти доменом и IP также связаны еще несколько ресурсов, среди которых secure-check.host, webcheck01.net, secureinbox.email, webdefense1.net, secure-dns1.net, firewebmail.com.

Специалистами было расследовано, что владельцами этих сайтов зарегистрировано множество различных ресурсов, например, такие через которые, с помощью спам рассылки пытаются реализовать контрафактные медикаменты. Специалисты ESET не исключают, что именно с помощью этих ресурсов, используя спам рассылку и фишинг, и была осуществлена основная кибератака.

Как происходит заражение вирусом Bad Rabbit

Специалистами лаборатории компьютерной криминалистики проводилось расследование, каким образом вирус попадал на компьютеры пользователей. Было выявлено, что в большинстве случаев вирус-шифровальщик Bad Rabbit распространялся, как обновление к Adobe Flash. То есть вирус не использовал какие-либо уязвимости операционной системы, а устанавливался самими пользователями, которые, не ведая об этом, одобряли его установку, думая, что они обновляют плагин Adobe Flash. Когда вирус попадал в локальную сеть, он производил кражу из памяти логинов и паролей и самостоятельно распространялся на другие компьютерные системы.

Как хакеры вымогают деньги

После того как вирус-шифровальщик был установлен на компьютере он производит шифрование хранимой информации. Далее пользователи получают сообщение, в котором указывается, что для того чтобы получить доступ к своим данным следует выполнить платеж на указанном сайте в даркнете. Для этого изначально нужно установить специальный браузер Tor. За то, что компьютер будет разблокирован, злоумышленники вымогают оплату в сумме 0,05 биткоина. На сегодняшний день, по цене за 1 Bitcoin 5600 долларов, это приблизительно составляет 280 долларов за разблокировку компьютера. На то чтобы произвести оплату пользователю предоставляется временной срок равный 48-ми часам. По истечению этого срока, если требуемая сумма не была переведена на электронный счет злоумышленника, сумма увеличивается.

Как защититься от вируса

- Чтобы защитить себя от заражения вирусом Bad Rabbit следует заблокировать доступ из информационной среды к указанным выше доменам.

- Для домашних пользователей нужно произвести обновление текущей версии Windows а также антивирусной программы. В таком случае вредоносный файл будет детектироваться, как вирус вымогатель, что исключит возможность его установки на компьютере.

- Те пользователи, которые используют встроенный антивирус операционной системы Windows, уже имеют защиту от этих вымогателей. Она реализована в приложении Windows Defender Antivirus.

- Разработчики антивирусной программы из лаборатории Касперского советуют всем пользователям периодически делать бэкап своих данных. Кроме этого специалисты рекомендуют блокировать выполнение файлов c:\windows\infpub.dat, c:\WINDOWS\cscc.dat, а также, если есть возможность, то нужно запретить использование WMI-сервиса.

Заключение

Каждый из пользователей компьютера должен помнить, что кибербезопасность при работе в сети должна быть на первом месте. Поэтому всегда нужно следить за использованием только проверенных информационных ресурсов и аккуратно использовать электронную почту и социальные сети. Именно через эти ресурсы наиболее часто и осуществляется распространение различных вирусов. Элементарные правила поведения в информационной среде позволят исключить проблем, которые возникают при вирусной атаке.

Вчера, 24 октября 2017 года, крупные российские СМИ, а также ряд украинских госучреждений неизвестных злоумышленников. В числе пострадавших оказались «Интерфакс», «Фонтанка» и как минимум еще одно неназванное интернет-издание. Вслед за СМИ о проблемах также сообщили Международный аэропорт «Одесса», Киевский метрополитен и украинское Министерство инфраструктуры. Согласно заявлению аналитиков Group-IB, преступники также пытались атаковать банковские инфраструктуры, но эти попытки оказались неудачными. Специалисты ESET в свою очередь утверждают, что атаки затронули пользователей из Болгарии, Турции и Японии.

Как оказалось, перебои в работе компаний и госучреждений были вызваны не массовыми DDoS-атаками, но шифровальщиком, который носит имя Bad Rabbit (некоторые эксперты предпочитают писать BadRabbit без пробела).

Вчера о малвари и механизмах ее работы было известно немного: сообщалось, что шифровальщик требует выкуп в размере 0,05 биткоина, а также эксперты Group-IB рассказывали, что атака готовилась несколько дней. Так, на сайте злоумышленников было обнаружено два JS-скрипта, и, судя по информации с сервера, один из них обновлялся 19 октября 2017 года.

Теперь, хотя не прошло и суток с момента начала атак, анализ шифровальщика уже осуществили специалисты едва ли не всех ведущих ИБ-компаний мира. Итак, что представляет собой Bad Rabbit, и следует ли ожидать новой «вымогательской эпидемии», подобной WannaCry или NotPetya?

Каким образом Bad Rabbit сумел вызвать перебои в работе крупных СМИ, если дело было в фальшивых обновлениях для Flash? По данным ESET , Emsisoft и Fox-IT , после заражения вредонос задействовал утилиту Mimikatz для извлечения паролей из LSASS, а также имел список наиболее распространенных логинов и паролей. Все это вредонос задействовал, чтобы посредством SMB и WebDAV распространиться на другие серверы и рабочие станции, находящиеся в одной сети с зараженным устройством. При этом эксперты перечисленных выше компаний и сотрудники Cisco Talos полагают, что в данном случае обошлось без украденного у спецслужб инструмента , использующего бреши в SMB. Напомню, что вирусы WannaCry и NotPetya распространялись при помощи именно этого эксплоита.

Впрочем, специалистам все же удалось обнаружить некоторое сходство между Bad Rabbit и Petya (NotPetya). Так, вымогатель не просто зашифровывает пользовательские файлы, используя опенсорсный DiskCryptor , но модифицирует MBR (Master Boot Record), после чего перезагружает компьютер и выводит на экран сообщение с требованием выкупа.

Хотя сообщение с требованиями злоумышленников практически идентично посланию от операторов NotPetya, мнения экспертов относительно связи между Bad Rabbit и NotPetya немного расходятся. Так, аналитики компании Intezer подсчитали, что исходный код вредоносов