Pagar virus mangsa baru. Bagaimana untuk melindungi diri anda dari virus baru virus arnab buruk

Ia mungkin merupakan pelopor gelombang ketiga virus penyulitan, yang dipercayai di makmal Kaspersky. Dua yang pertama dibelanjakan Wannacry dan Petya (dia dan Notpetya). Mengenai kemunculan malware rangkaian baru dan bagaimana untuk melindungi terhadap serangan yang kuat, "Dunia 24" berkata pakar mengenai keselamatan siber.

Pada dasarnya mangsa serangan arnab buruk ("arnab miskin") terletak di Rusia. Di wilayah Ukraine, Turki dan Jerman, mereka kurang, ketua makmal Kaspersky penyelidikan anti-virus Vyacheslav Zakorzhevsky.. Mungkin aktiviti kedua adalah negara-negara di mana pengguna secara aktif mengikuti sumber Internet Rusia.

Apabila program berniat jahat menjangkiti komputer, ia menyulitkan fail di atasnya. Ia terpakai dengan bantuan lalu lintas web dengan sumber internet yang digodam, di antaranya adalah terutamanya laman web media Rusia Persekutuan, serta komputer dan pelayan Metro Kiev, Kementerian Infrastruktur Ukraine, Lapangan Terbang Antarabangsa Odessa. Percubaan yang tidak berjaya untuk menyerang bank Rusia dari 20 teratas dicatatkan.

Bahawa "Fontanka", Interfax dan beberapa edisi lain menyerang Rabbit Bad, kata kelengkapan Kumpulan IB - ia mengkhususkan diri dalam keselamatan maklumat. Analisis kod virus menunjukkan bahawa Arnab yang buruk dikaitkan dengan bukan Petya Encrypter, yang pada bulan Juntahun ini menyerang tenaga, telekomunikasi dan syarikat kewangan di Ukraine.

Serangan itu sedang bersiap untuk beberapa hari dan, walaupun skala jangkitan, exortter yang dituntut dari mangsa serangan yang agak kecil - 0.05 Bitcoin (ini adalah kira-kira $ 283 atau 15,700 Rubles). Penebusan diberikan 48 jam. Selepas tamat tempoh tempoh ini, jumlah kenaikan.

Pakar-IB pakar percaya bahawa, kemungkinan besar, penggodam tidak mempunyai niat untuk memperoleh. Matlamat mereka yang mungkin adalah untuk memeriksa tahap perlindungan infrastruktur kritikal perusahaan, jabatan kerajaan dan syarikat swasta.

Menjadi mangsa serangan dengan mudah

Apabila pengguna memasuki tapak yang dijangkiti, kod berniat jahat menghantar maklumat mengenainya ke pelayan jauh. Seterusnya muncul tetingkap pop timbul dengan ucapan muat turun cadangan untuk Flash Player.yang palsu. Jika pengguna meluluskan operasi "Pasang / Set", fail akan dimuatkan ke komputer, yang seterusnya akan bermula dalam sistem Encoder Win32 / Filecoder.d. Akses lanjut kepada dokumen akan disekat, mesej mengenai penebusan akan muncul di skrin.

Virus Rabbit Bad mengimbas rangkaian untuk sumber rangkaian terbuka, selepas itu ia bermula pada alat mesin yang dijangkiti untuk mengumpul kelayakan dan "tingkah laku" ini berbeza dari pendahulunya.

Pakar-pakar Pemaju Antarabangsa ESET NOD 32 Perisian Anti-Virus mengesahkan bahawa Rabbit Bad adalah pengubahsuaian baru virus, prinsip yang sama - virus yang disulitkan maklumat itu dan menuntut penebusan dalam Bitcoins (jumlahnya adalah setanding dengan Rabbit Bad - 300 dolar). Program berniat jahat yang baru diperbetulkan kesilapan dalam penyulitan fail. Kod yang digunakan dalam virus ini direka untuk menyulitkan cakera logik, pemacu USB luaran dan imej CD / DVD, serta boot bahagian sistem. cakera.

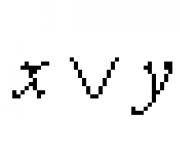

Bercakap tentang penonton, yang diserang Rabbit Bad, Sokongan Jualan ESET Rusia Vitaly Zemsky. Beliau menyatakan bahawa 65% serangan yang dihentikan oleh produk anti-virus syarikat akan datang ke Rusia. Selebihnya geografi virus baru kelihatan seperti ini:

Ukraine - 12.2%

Bulgaria - 10.2%

Turki - 6.4%

Jepun - 3.8%

lain - 2.4%

"Pameran itu menggunakan yang terkenal perisian Sumber terbuka yang disebut diskcryptor untuk penyulitan cakera mangsa. Blok menyekat mesej yang dilihat oleh pengguna hampir sama dengan skrin LOCK PETEA dan NOTETETA. Walau bagaimanapun, ini adalah satu-satunya persamaan yang kami perhatikan setakat ini antara dua malware. Dalam semua aspek lain dari Badrabbit - jenis yang benar-benar baru dan unik exortortiist, "Pengarah Teknikal Check Point Softwarties percaya Nikita Durov..

Bagaimana untuk melindungi diri anda dari arnab yang buruk?

Pemiliknya sistem operasiselain daripada tingkap boleh mengeluh meringankan kerana virus baharu-Chofer hanya membuat komputer dengan "paksi" ini hanya terdedah.

Untuk melindungi daripada malware rangkaian, pakar-pakar mengesyorkan mencipta C: \\ windows \\ infpub.dat pada komputer mereka sendiri, sambil memasang hak "baca sahaja" yang betul mudah dilakukan di bahagian pentadbiran. Oleh itu, anda akan menyekat pelaksanaan fail itu, dan semua dokumen yang masuk dari luar tidak akan disulitkan walaupun mereka dijangkiti. Agar tidak kehilangan data yang berharga dalam kes jangkitan virus, sudah kini membuat sandaran (sandaran). Dan, tentu saja, perlu diingat bahawa pembayaran adalah perangkap yang tidak menjamin anda membuka kunci komputer.

Ingat bahawa virus pada bulan Mei tahun ini telah menyebarkan sekurang-kurangnya 150 negara di dunia. Dia menyulitkan maklumat dan menuntut untuk membayar penebusan, menurut pelbagai sumber, dari 300 hingga 600 dolar. Daripada itu menderita lebih daripada 200 ribu pengguna. Menurut salah satu versi, penciptanya mengambil program kejururawatan yang berniat jahat di Amerika Syarikat yang kekal.

Alla Smirnova dikomunikasikan dengan pakar

Kemas kini 10/27/2017. Penilaian kemungkinan penyahsulitan. Keupayaan untuk memulihkan fail. Keputusan.

Apa yang berlaku?

Pada hari Selasa, 24 Oktober, kami menerima pemberitahuan tentang serangan massa menggunakan penjerapan arnab yang buruk ("Rabbit Bad"). Organisasi dan pengguna individu cedera - terutamanya di Rusia, tetapi terdapat laporan mangsa dari Ukraine. Mesej sedemikian melihat mangsa:

Apakah arnab yang buruk?

Arnab yang buruk merujuk kepada keluarga yang tidak diketahui program exortorist yang tidak diketahui.

Bagaimanakah ia terpakai?

Malware menyebar melalui serangan-dengan serangan: Pengorbanan melawat laman web yang sah, dan pada komputernya dari infrastruktur penganjur serangan dimuatkan. Penjenayah tidak digunakan, jadi untuk menjangkiti pengguna terpaksa menjalankan fail secara manual yang menyamar sebagai pemasang Adobe Flash.. Walau bagaimanapun, analisis kami mengesahkan bahawa arnab yang buruk menggunakan Exploit Exploitromance untuk diedarkan dalam rangkaian korporat. Eksploitasi yang sama digunakan dengan menghantar penyulitan.

Kami mendapati beberapa sumber yang digodam - mereka semua mewakili portal berita dan laman media.

Siapa serangan itu?

Kebanyakan mangsa terletak di Rusia. Secara serupa, tetapi kurang serangan massa disentuh di negara lain - Ukraine, Turki dan Jerman. Jumlah matlamat, menurut statistik KSN, mencapai 200.

Bilakah makmal Kaspersky menemui ancaman?

Kami dapat menjejaki vektor serangan asal pada mulanya, pada waktu pagi 24 Oktober. Fasa aktif berterusan sehingga tengah hari, walaupun serangan individu telah ditetapkan sehingga 19.55 di Moscow. Pelayan dari mana Dropper Bad Rabbit diedarkan telah diputuskan pada petang yang sama.

Bagaimanakah Arnab Bad berbeza dari Expret Encrypter? Atau adakah ia malware yang sama?

Menurut pemerhatian kami, sekarang kita bercakap tentang serangan sasaran terhadap rangkaian korporat, kaedahnya sama dengan yang digunakan semasa. Selain itu, analisis Kod Arnab Bad menunjukkan persamaan yang ketara dengan kod expret.

Butiran teknikal.

Menurut data kami, program extory akan diagihkan dengan serangan-dengan serangan. Penitis drop dimuatkan dari alamat HXXP: // 1dnscontrol [.] Com / flash_install.php.

Para korban diarahkan ke sumber yang berniat jahat ini dengan laman berita yang sah.

Fail yang dimuat turun dipasang_flash_player.exe Mangsa mesti berjalan secara manual. Untuk bekerja dengan betul, fail itu diperlukan oleh hak pentadbir, yang diminta melalui pemberitahuan UAC standard. Sekiranya pelancaran, secara berniat jahat menjimatkan perpustakaan DLL yang berniat jahat sebagai C: WindowsInfPub.DAT dan memulakannya melalui Rundll32.

Prosedur pemasangan dll pseudocode dll

Rupa-rupanya, perpustakaan infpub.dat "brutforsit" kelayakan NTLM ke mesin Windows dengan alamat IP pseudo-rawak.

Senarai kelayakan yang dirancang secara tegar

Perpustakaan Infpub.dat juga menetapkan fail boleh laku yang berniat jahat dispci.exe. di dalam C: Windows. Dan mewujudkan tugas untuk menjalankannya.

Prosedur Pseudocode Membuat tugas melancarkan fail boleh laku yang berniat jahat

Lebih-lebih lagi, infpubub.dat bertindak sebagai penyulitan yang tipikal-exterortion: ia mendapati data mangsa di senarai lanjutan terbina dalam dan menyulitkan fail dengan kekunci RSA awam 2048-bit yang dimiliki oleh penceroboh.

Kunci Awam Penyerang dan Sambungan Sambungan

Parameter utama awam:

Kunci awam: (2048 bit)

Modulus:

00: E5: C9: 43: B9: 51: 6B: E6: C4: 31: 67: E7: 42: 55:

6F: 65: C1: 0a: D2: 4E: 2E: 09: 21: 79: 4A: A4: 17: D0:

37: B5: 1E: 8E: Ff: 10: 2D: F3: Df: Cf: 56: 1A: 30: Jadilah;

93: 7C: 14: D1: B2: 70: 69: F3: 78: 5K: 14: 7: 21: 8C: 6D:

95: E4: 5E: 43: 45: 71: 68: 4B: 1A: 53: A9: 5B: 11: E2: 53:

A6: E4: A0: 76: 4B: C6: A9: E1: 38: A7: 1B: F1: 8D: FD: 25:

4D: 04: 5K: 25: 96: 94: 61: 57: FB: D1: 58: D9: 8: 80: A2:

1D: 44: EB: E4: 1F: 1K: 80: 2E: E2: 72: 52: E2: 99: 94: 8A.

1A: 27: 9B: 41: D1: 89: 00: 4K: 41: C4: 1B: 0B: 72: 7B:

59: 62: C7: 70: 1F: 53: FE: 36: 65: E2: 36: 0D: 8C: 1F: 99:

59: F5: B1: 0E: 93: B6: 13: 31: FC: 15: 28: Da: Iklan: 1D: A5:

F4: 2K: 93: B2: 02: 4K: 78: 35: 1D: 03: 3C: E1: 4B: 03: 03:

8D: 5B: D3: 8KE: 85: 94: A4: 47: 1D: D5: Ec: F0: B7: 43: 6F:

47: 1E: 1K: A2: 29: 50: 8: 26: C3: 96: D6: 5D: 66: 36: Dc:

0b: EC: A5: FE: EE: 4: 4: CD: 7B: 40: 9KE: 7KA: 1K: 84: 59: F4:

81: B7: 5B: 5B: 92: F8: DD: 78: FD: B1: 06: 73: E3: 6F: 71:

84: D4: 60: 3) A0: 67: 06: 8E: B5: DC: EB: 05: 7K: 58: AB:

1F: 61.

Eksponen: 65537 (0x10001)

gaya \u003d "Font-Family: Consolas, Monaco, Monospce;"\u003e

Fail yang boleh dilaksanakan Dispci.exe nampaknya berdasarkan kod utiliti Diskcryptor Undang-undang. Ia bertindak sebagai modul penyulitan cakera dan memasang selari modified Bootloader.Dengan menyekat proses normal memuatkan sistem yang dijangkiti.

Semasa analisis sampel ancaman ini, kami menyatakan terperinci yang menarik: Rupa-rupanya, penulis malware adalah peminat "permainan takhta". Sesetengah baris dalam kod adalah nama-nama watak-watak dari alam semesta ini.

Nama naga dari "permainan takhta"

Nama-nama watak dari "permainan takhta"

Skim penyulitan

Seperti yang telah kita sebutkan, penyiaran arnab buruk menyulitkan fail dan hDD mangsa. Algoritma berikut digunakan untuk fail:

- AES-128-CBC

- RSA-2048.

Ini adalah skim tipikal yang digunakan oleh malware-exorterable.

Menariknya, perosongan menyenaraikan semua proses yang sedang berjalan dan membandingkan hash bagi pihak setiap proses dengan senarai hash. Pada masa yang sama, algoritma hashing yang digunakan adalah sama dengan yang digunakan dengan expret separuh.

Perbandingan Prosedur Hashing Bad Arnab dan Expret

Cawangan Khas Pelaksanaan Program

Prosedur untuk memulakan bendera masa pelaksanaan

Senarai penuh hashes dari nama proses:

| Hash. | Nama proses. |

| 0x4a241c3e. | dwwatcher.exe. |

| 0x923CA517. | Mctry.exe. |

| 0x966d0415. | dwarkdaemon.exe. |

| 0xA331620. | dwservice.exe. |

| 0xc8f10976. | mfevtps.exe. |

| 0xe2517a14. | dwengine.exe. |

| 0xE5A05A00. | mcshield.exe. |

Pemisahan cakera korban disulitkan menggunakan Dcrypt.Sys Driver Diskcryptor (ia dimuatkan dalam C: Windowscscc.dat). Encryptor menghantar pemandu ini kod IOCTL yang diperlukan. Ciri-ciri berasingan diambil "seperti" dari sumber-sumber Diskcryptor (DRV_IOCTL.C), yang lain nampaknya ditambah oleh pemaju malware.

Pemisahan cakera disulitkan oleh pemandu cakera menggunakan AES dalam mod XTS. Kata laluan dihasilkan oleh Dispci.exe menggunakan fungsi CrypgenRandom WinAPi dan mempunyai panjang 32 aksara.

Penilaian kemungkinan penyahsulitan

Data kami menunjukkan bahawa arnab yang buruk, tidak seperti expret, tidak dicipta sebagai Viper (bahawa pencipta expret tidak secara teknikal dapat menguraikan MFT yang disulitkan dengan Goldeneye, kami menulis lebih awal). Algoritma kerja malware mengandaikan bahawa penyerang di belakang arnab buruk mempunyai cara yang diperlukan untuk penyahsulitan.

Data yang dipaparkan pada skrin mesin yang dijangkiti sebagai "Kunci Pemasangan Peribadi # 1" disulitkan RSA-2048 dan mengodkan struktur binari 64 yang mengandungi maklumat berikut dari sistem yang dijangkiti:

Penyerang boleh menggunakan kunci rahsia RSA mereka untuk menyahsulit struktur ini dan menghantar kata laluan untuk menyahsulit mangsa cakera.

Perhatikan bahawa nilai medan ID yang dihantar oleh Dispci.exe hanyalah nombor 32-bit yang digunakan untuk membezakan komputer yang dijangkiti, dan bukannya kunci AES sama sekali untuk penyulitan cakera, seperti yang disebutkan dalam beberapa laporan yang diterbitkan di Internet.

Dalam proses analisis, di bawah debugwugg kata laluan yang dibuat oleh perisian berniat jahat, dan cuba menggunakannya pada sistem yang disekat selepas reboot - kata laluan naik, dan beban berterusan.

Malangnya, adalah mustahil untuk menguraikan data pada cakera tanpa kunci RSA-2048 penceroboh: kunci simetri dijana dengan selamat di sisi malware, yang dalam praktiknya menghilangkan kemungkinan pemilihan mereka.

Walau bagaimanapun, kami mendapati ralat dalam kod Dispci.exe: Kata laluan yang dihasilkan tidak dipadamkan dari memori, yang memberikan peluang kecil untuk mengeluarkannya sehingga proses Dispci.exe selesai. Dalam tangkapan skrin, anda dapat melihatnya, walaupun pembolehubah DC_Pass (yang akan dihantar kepada pemandu) akan dipadamkan dengan selamat selepas digunakan, ini tidak terpakai kepada pembolehubah Rand_str, yang mengandungi salinan kata laluan.

Pseudo-code prosedur yang menjana kata laluan dan menyulitkan sekatan cakera

Fail Encryption.

Seperti yang telah kita tulis, Trojan menggunakan skim penyulitan fail yang tipikal. Ia menjana rentetan rawak 32 bait panjang dan menggunakannya dalam algoritma derivasi utama. Malangnya, apabila membuat baris ini, fungsi CryptGenRandom digunakan.

Algoritma Klya Derivation.

Kata laluan yang disulitkan bersama-sama dengan maklumat mengenai sistem yang dijangkiti ditulis kepada fail README sebagai "Kunci Pemasangan Peribadi # 2".

Fakta yang menarik: Malware tidak menyulitkan fail dengan atribut baca sahaja.

Keupayaan untuk memulihkan fail

Kami mendapati bahawa arnab yang buruk tidak memadamkan salinan Shadow fail selepas penyulitan. Ini bermakna bahawa jika perkhidmatan salinan bayangan dihidupkan sebelum jangkitan dan penyulitan cakera penuh atas sebab tertentu tidak berlaku, mangsa boleh memulihkan fail yang disulitkan menggunakan bermakna standard Windows atau utiliti pihak ketiga.

Salaman Shadow Unfined Bad Arnab

Pakar-pakar Kaspersky Lab menganalisis encrypter secara terperinci untuk mencari kemungkinan kelemahan dalam algoritma kriptografi.

Pelanggan korporat makmal Kaspersky disyorkan:

- semak bahawa semua mekanisme dimasukkan mengikut cadangan; Secara berasingan, untuk memastikan komponen KSN dan "sistem pemantauan" tidak dimatikan (mereka aktif secara lalai);

- operasi kemas kini pangkalan antivirus.

Ini sepatutnya cukup. Tetapi sebagai langkah berjaga-jaga tambahan, kami menasihati:

- melarang Kaspersky. Keselamatan Endpoint. Berikutan fail C: WindowsInfPub.dat dan C: Windowscscc.dat.

- konfigurasikan dan membolehkan mod larangan lalai dalam "Komposisi Kawalan Permulaan Program" dalam keselamatan Endpoint Kaspersky.

Produk Lab Kaspersky menentukan ancaman ini sebagai:

- Trojan-Ransom.win32.gen.ftl.

- Trojan-Ransom.win32.badrabbit.

- Berbahayaobject.multi.geric.

- PDM: Trojan.Win32.Generic.

- Intrusion.Win.CVE-2017-0147.SA.Leak.

http: // 1dnscontrol [.] com /

- install_flash_player.exe.

- C: WindowsInfPub.dat

- C: WindowsDispCi.exe

gaya \u003d "Font-Family: Consolas, Monaco, Monospce;"\u003e

Kibatatka berskala besar ketiga untuk tahun ini. Kali ini, virus dengan nama baru arnab buruk dan haggard lama - penyulitan data dan memeras wang untuk membuka kunci. Dan di kawasan kekalahan pada masa yang sama, Rusia, Ukraine dan beberapa negara CIS lain.

Arnab yang buruk adalah sah untuk skim biasa: menghantar surat pancingan data dengan virus atau rujukan bersarang. Khususnya, penyerang mungkin kelihatan sebagai sokongan teknikal Microsoft dan meminta segera membuka fail bersarang atau melalui pautan. Terdapat satu lagi laluan pengedaran - tetingkap kemas kini palsu Adobe Flash Player. Dalam kedua-dua kes, arnab yang buruk juga beroperasi, juga, tidak lama dahulu, dia menyulitkan data mangsa dan memerlukan tebusan 0.05 Bitcone, iaitu kira-kira $ 280 pada kadar pada 25 Oktober 2017. Mangsa-mangsa epidemik baru "Interfax", Edisi Fontanka St. Petersburg, Kiev Metro, Odessa Airport dan Kementerian Kebudayaan Ukraine. Terdapat bukti bahawa virus baru cuba menyerang beberapa bank Rusia yang terkenal, tetapi usaha ini gagal. Pakar mengaitkan arnab buruk dengan serangan utama terdahulu yang direkodkan tahun ini. Bukti ini adalah sama dengan diskcoder penyulitan.d, dan ini adalah penyulitan oteta yang sama, hanya diubah suai.

Bagaimana untuk melindungi diri anda dari arnab yang buruk?

Pakar mengesyorkan pemiliknya. Windows Computers. Buat fail "infpub.dat" dan letakkannya folder Windows. Pada cakera "C". Akibatnya, jalan sepatutnya kelihatan seperti ini: C: \\ Windows \\ infpub.dat. Anda boleh melakukan ini dengan bantuan notepad biasa, tetapi dengan hak pentadbir. Untuk melakukan ini, kami dapati pautan ke program "Notepad", klik kanan klik dan pilih "Jalankan nama Pentadbir."

Seterusnya, anda hanya perlu menyimpan fail ini di C: \\ Windows \\, \u200b\u200biaitu, dalam folder Windows pada cakera "C". Nama fail: infpub.dat, dengan "DAT" sambungan fail ini. Jangan lupa untuk menggantikan Notepad "TXT" standard pada "DAT". Selepas anda menyimpan fail, buka folder Windows, cari fail Infpub.dat yang dibuat, klik padanya dengan butang tetikus kanan dan pilih "Properties", di mana anda perlu menyemak kotak semak "Baca sahaja". Oleh itu, walaupun anda menangkap virus arnab yang buruk, dia tidak akan dapat menyulitkan data anda.

Langkah pencegahan

Jangan lupa untuk melindungi diri anda dari mana-mana virus yang anda boleh perhatikan peraturan tertentu. Ia akan membunyikan trite, tetapi tidak pernah membuka huruf dan lebih-lebih lagi lampiran mereka, jika alamat itu kelihatan mencurigakan kepada anda. Surat-surat phishing, iaitu, kita sedang mencampakkan untuk perkhidmatan lain, cara jangkitan yang paling kerap. Berhati-hati menonton apa yang anda buka. Jika dalam fail yang dilaburkan fail dipanggil "dokumen penting.docx _______. EXE", maka anda tidak boleh membuka fail ini. Di samping itu, anda perlu mempunyai salinan sandaran fail penting. Sebagai contoh, arkib keluarga dengan foto atau dokumen kerja boleh diduplikasi cakera luaran atau di penyimpanan awan. Jangan lupa betapa pentingnya menggunakan berlesen versi Windows. Dan kerap memasang kemas kini. Tompok keselamatan dikeluarkan oleh Microsoft dengan kerap dan mereka yang menubuhkan mereka tidak mempunyai masalah dengan virus yang sama.

Salam, pengunjung yang dihormati dan tetamu blog ini! Hari ini di dunia, seorang pegawai penyulitan virus yang dinamakan: " Arnab buruk.» — « Arnab jahat". Ini adalah Encryplecman Sensasi ketiga untuk 2017. Sebelumnya adalah dan (dia tidak dipilih).

Arnab yang buruk - yang telah menderita dan adakah ia memerlukan wang?

Setakat ini, beberapa media Rusia menderita dari encrypter ini - antara mereka Interfax dan Fontanka. Juga mengenai serangan penggodam - mungkin berkaitan dengan arnab buruk yang sama, - Laporan Lapangan Terbang Odessa.

Untuk menguraikan fail, penyerang memerlukan 0.05 Bitcone, yang pada kursus moden adalah kira-kira bersamaan dengan 283 dolar atau 15,700 rubel.

Keputusan penyelidikan "Kaspersky Lab" mencadangkan bahawa eksploitasi tidak digunakan dalam serangan itu. Arnab yang buruk diedarkan melalui laman web yang dijangkiti: Pengguna memuat turun pemasang Flash Flash Fake, secara manual memulakannya dan dengan itu menjangkiti komputer mereka.

Menurut Kaspersky Lab - pakar menyiasat serangan ini dan mencari cara untuk memerangi itu, serta mencari kemungkinan penyahsulitan fail yang terjejas oleh Encrypter.

Kebanyakan serangan yang cedera berada di Rusia. Ia juga diketahui bahawa serangan yang sama berlaku di Ukraine, Turki dan Jerman, tetapi dalam kuantiti yang jauh lebih kecil. Cryptographer. Arnab buruk. Ia terpakai melalui beberapa tapak berjangkit Media Rusia.

The "Kapsky Lab" percaya bahawa semua tanda menunjukkan bahawa ini adalah serangan yang disasarkan kepada rangkaian korporat. Kaedah yang serupa dengan yang kami perhatikan dalam Expret Attack, tetapi kami tidak dapat mengesahkan dengan expret.

Sudah diketahui bahawa produk Kaspersky Lab mengesan salah satu komponen malware dengan bantuan perkhidmatan awan Keselamatan Kaspersky. Rangkaian sebagai UDS: berbahayaObject.multi.geric, serta menggunakan pemerhati sistem sebagai PDM: Trojan.Win32.Generic.

Bagaimana untuk melindungi diri anda dari virus arnab buruk?

Agar tidak menjadi mangsa epidemik baru "arnab miskin", " Lab Kaspersky.»Kami mengesyorkan untuk melakukan perkara berikut:

Jika anda telah memasang Kaspersky Anti-Virus, maka:

- Semak sama ada komponen rangkaian keselamatan Kaspersky dan "aktiviti pemantauan" diaktifkan dalam penyelesaian perlindungan anda (ia adalah pemerhati sistem). Jika tidak - pastikan untuk dihidupkan.

Bagi mereka yang tidak mempunyai produk ini:

- Sekat pelaksanaan fail C: \\ windows \\ infpub.dat, c: \\ windows \\ cscc.dat. Ini boleh dilakukan melalui.

- Lumpuhkan (jika boleh) menggunakan perkhidmatan WMI.

Nasihat yang sangat penting dari saya:

Sentiasa dilakukan sandaran. (sandaran - salinan sandaran ) Saya mempunyai fail penting. Pada media boleh tanggal, dalam perkhidmatan awan! Ia akan menjimatkan saraf, wang dan masa anda!

Saya harap anda tidak mengambil jangkitan ini ke PC saya. Bersihkan dan selamatkan Internet anda!